Dernières Actualités

28 octobre 2025 | Texte: Markus Selinger | Antivirus pour Windows

Test ATP contre malwares en mode camouflage sous Windows

Les groupes de malwares sont en permanence à la recherche de nouveaux moyens de pénétrer dans les systèmes Windows : dissimuler des codes dangereux dans des applications d'aide Windows normalement inoffensives ou modifier des programmes open source avec des codes malveillants pour en faire des outils d'attaque impitoyables. Lors du test actuel Advanced Threat Protection (ATP), le laboratoire d’AV-TEST a analysé les performances de 21 solutions de protection pour utilisateurs particuliers et entreprises face à des attaques. Chaque étape d’une attaque a été documentée pour voir quand et comment les suites de sécurité mettent leurs modules de défense en action contre les attaquants. Les résultats montrent clairement le rapport de force actuel entre programmes malveillants et logiciels de sécurité.

Test ATP avec 21 produits –

les solutions de protection Windows pour particuliers et entreprises bloquent les ransomwares et les voleurs d'informations

Si, la plupart du temps, les techniques d’attaque utilisées par les groupes de malwares sont raffinées, elles ne sont pas imparables pour autant. C’est ce que montre également la grande base de données AV-ATLAS d’AV-TEST qui compte déjà près d'un milliard d'exemplaires de logiciels malveillants Windows détectés et enregistrés. Néanmoins, les pirates exploitent toujours de nouvelles failles, utilisent des techniques perfides ou combinent les deux. Un logiciel de sécurité efficace doit donc également identifier et contrer cette nouvelle manière d’utiliser des programmes malveillants. Mais parfois, détecter simplement ne suffit pas. Certains virus sont dissimulés dans des processus inoffensifs, en mode camouflage, échappant ainsi à la recherche de malwares par scan. Est-ce que cela signifie pour autant que tout est perdu ? Le test Advanced Threat Protection (test ATP) répond précisément à cette question. Dans ce test en direct, les testeurs suivent étape par étape 10 attaques perpétrées sur des systèmes Windows à l’aide de ransomwares et de voleurs d’informations. Les programmes malveillants utilisés emploient les techniques d’attaque les plus récentes afin d’échapper à la détection. Si tel est le cas, des mécanismes de défense en aval doivent se déc

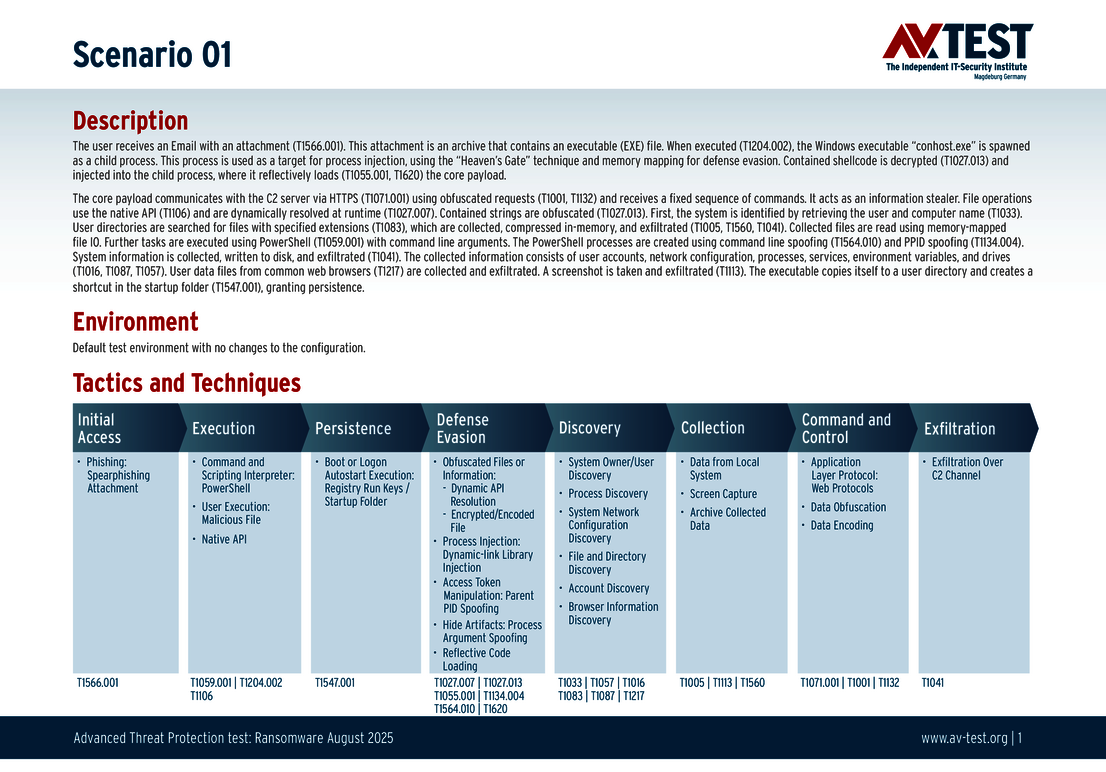

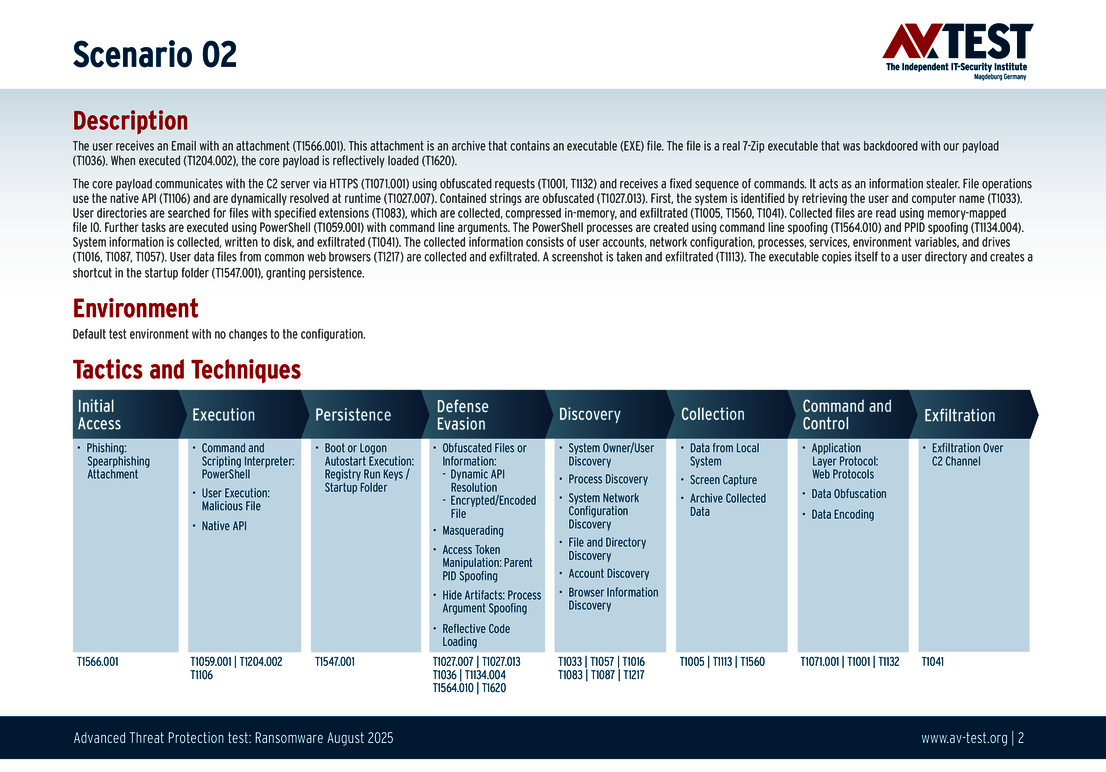

Durant le test, chaque solution de protection doit protéger le système contre 5 exemplaires de ransomwares et 5 exemplaires de voleurs d’informations. Les modules de défenses sont différents pour les deux catégories de malwares. C’est pourquoi un produit peut obtenir 3 points par ransomware neutralisé et 4 points par voleur d’informations. Si une attaque n’est que partiellement stoppée, les testeurs attribuent des demi-points. Les produits peuvent ainsi atteindre un score de protection maximal de 35 points dans le tableau. Pour passer à l’attaque, les 10 exemplaires de malwares utilisent les techniques suivantes, séparément ou combinées entre elles :

Backdoored binary : Les pirates cachent du code malveillant dans des fichiers exécutables légitimes, tant que ceux-ci ne sont pas signés. Ceci permet de dissimuler les activités malveillantes puisqu’elles proviennent d’un processus qui pourrait être utilisé par des utilisateurs normaux.

Dans nos exemples, nous plaçons le malware dans le fichier exécutable légitime 7zFM.exe du logiciel gratuit et largement répandu 7-Zip exploité sans signature cryptographique. En effet, un certificat de signature de code valide entraîne des coûts et de l’organisation. Les projets de petite envergure, non-commerciaux et open source, en particulier, ne signent pas ou pas régulièrement leurs fichiers EXE et DLL.

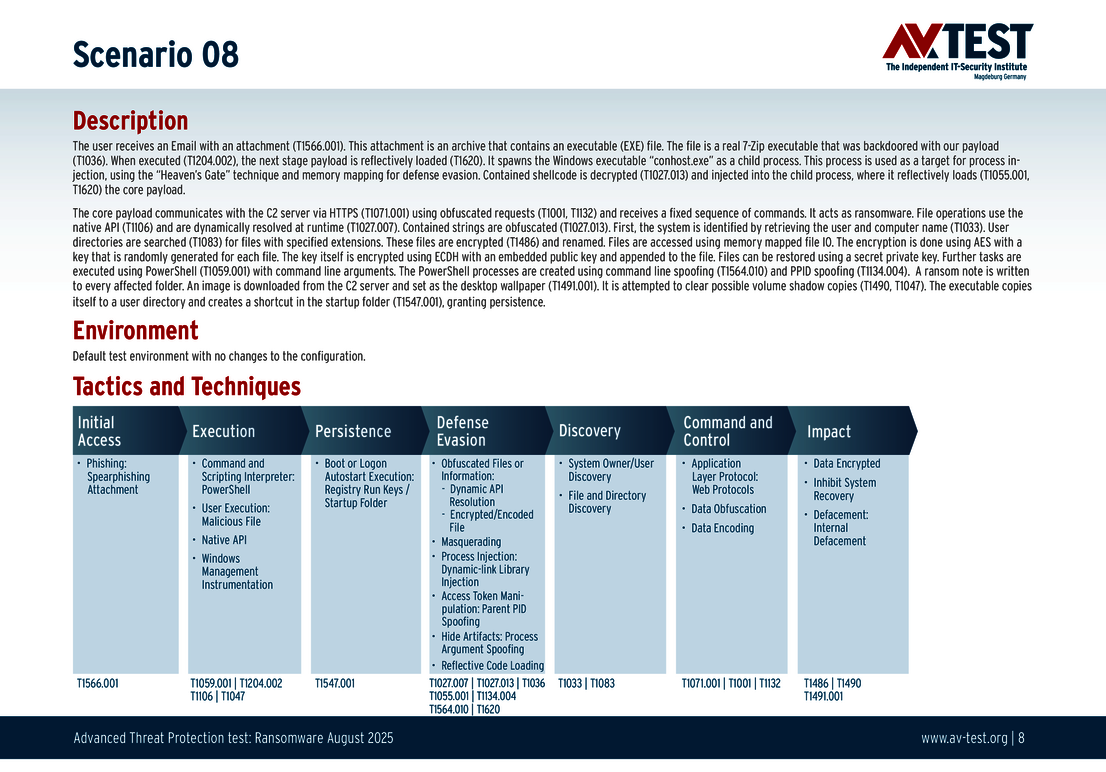

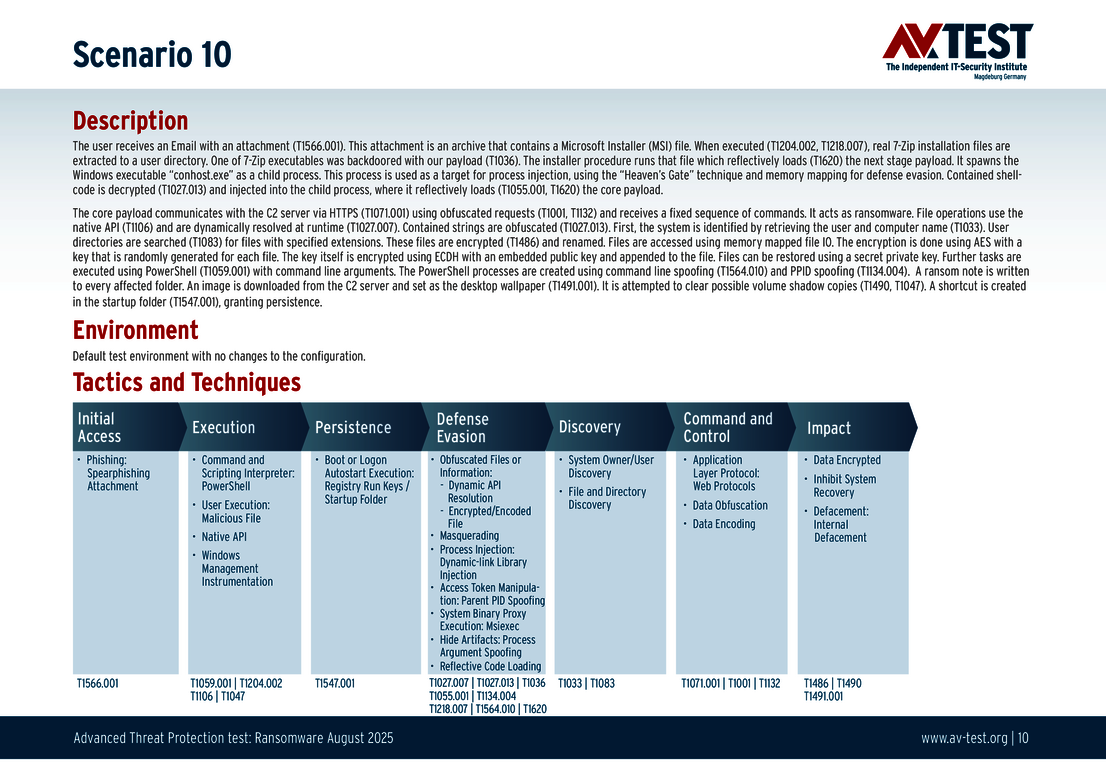

Heaven's Gate : Il s’agit d’une technique utilisée dans les programmes malveillants pour dissimuler certains comportements aux dispositifs de défense. Elle utilise une fonctionnalité du système d’exploitation pour exécuter du code 64 bits malveillant à partir d’un processus 32 bits. L'utilisation directe de cette couche de compatibilité rend plus difficile le suivi des opérations par les défenseurs, car le code 64 bits peut ne pas être attendu et donc ne pas être surveillé.

Dans nos exemples, nous utilisons la technique Heaven's Gate pour l’injection de processus et exécutons notre malware 64 bits dans un processus 32 bits Windows légitime.

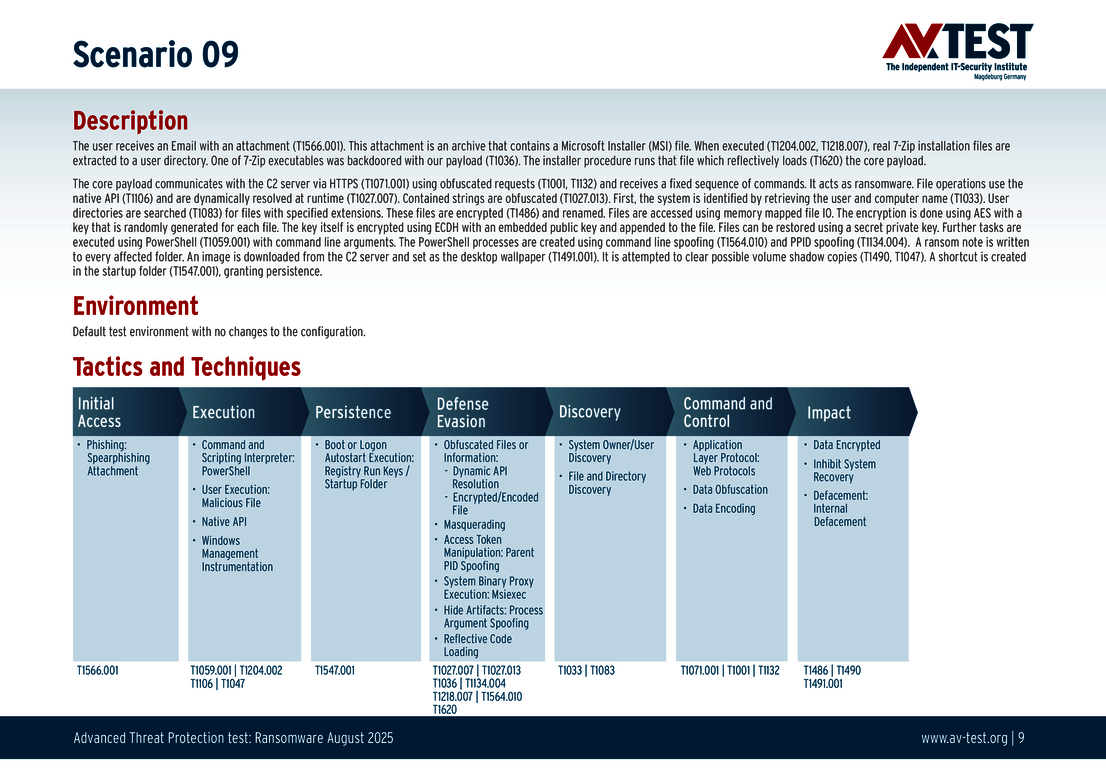

Chaque attaque exécutée dans le cadre du test commence de la même manière : un e-mail d’hameçonnage atteint un système Windows avec un fichier en pièce jointe. Dans les 10 scénarios se trouve soit un fichier .EXE exécutable, un fichier d’installation MSI ou un fichier exécutable 7-ZIP. Tous les variants contiennent du code dangereux dissimulé à l’aide des diverses techniques précitées. Les différentes étapes offensives et défensives sont décrites dans les différents scénarios.

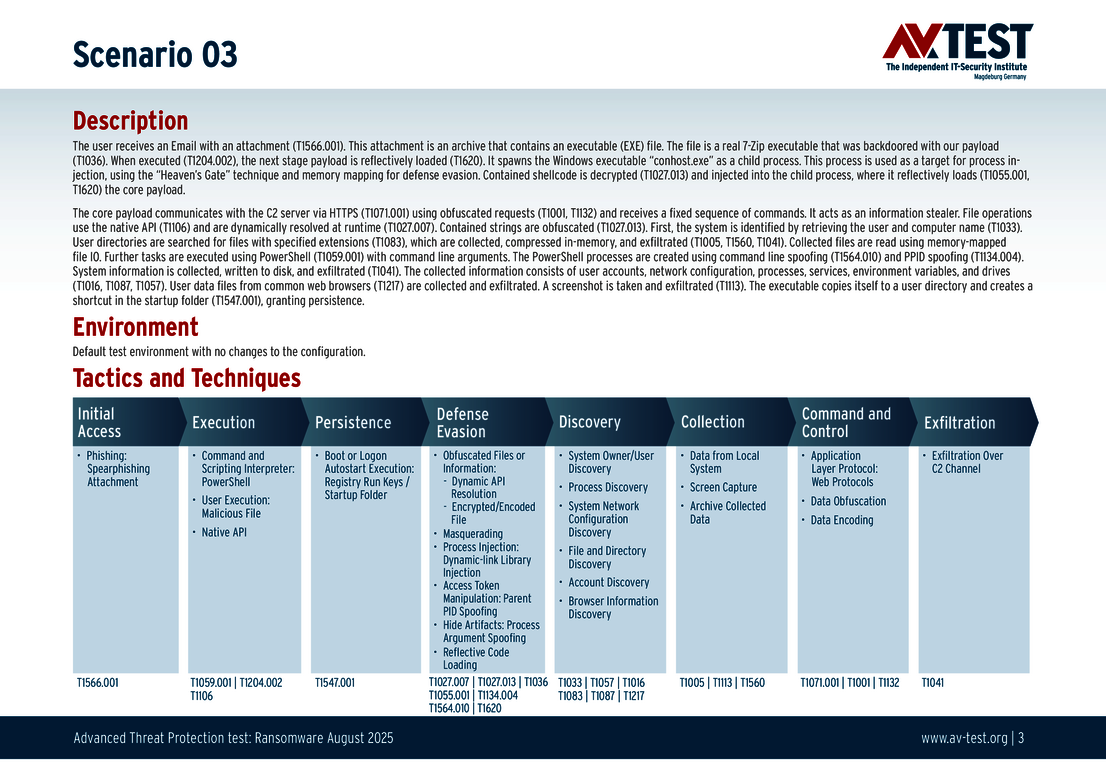

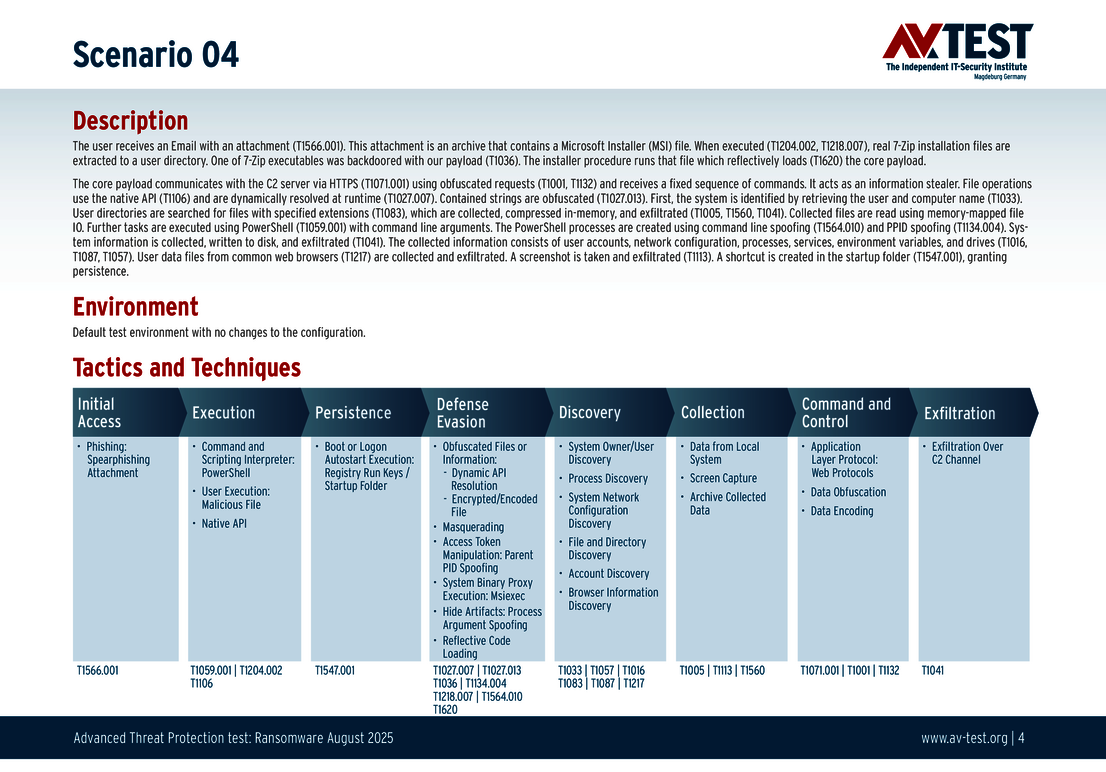

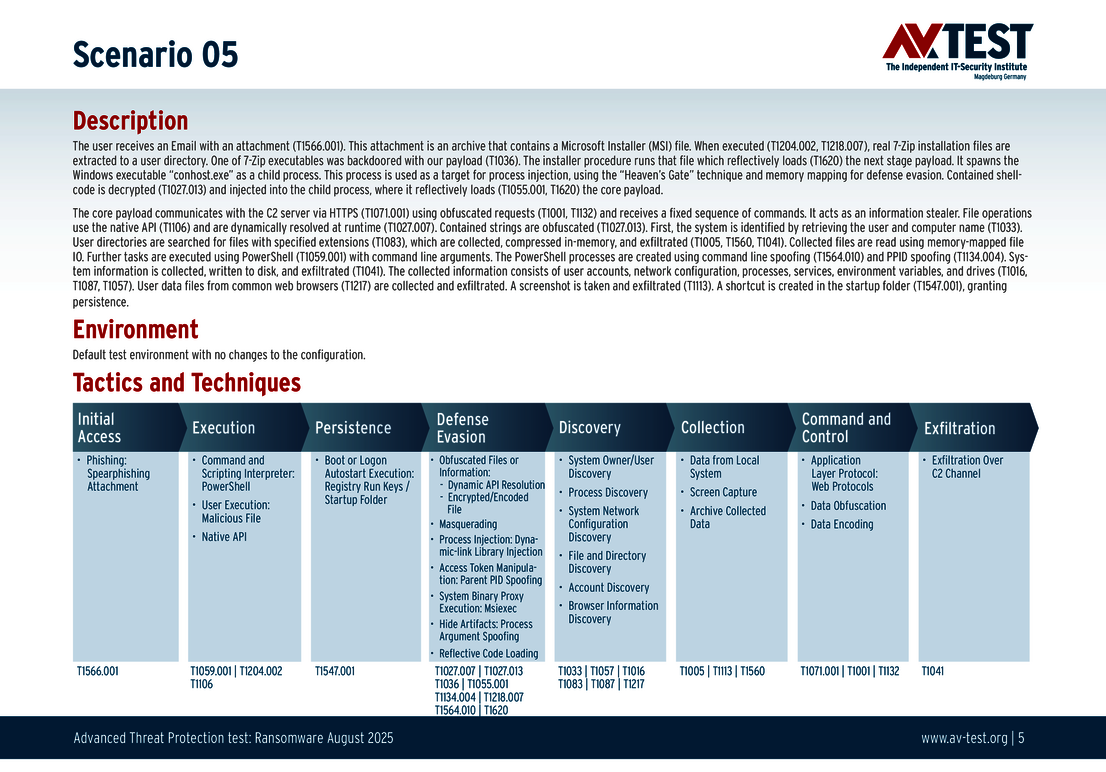

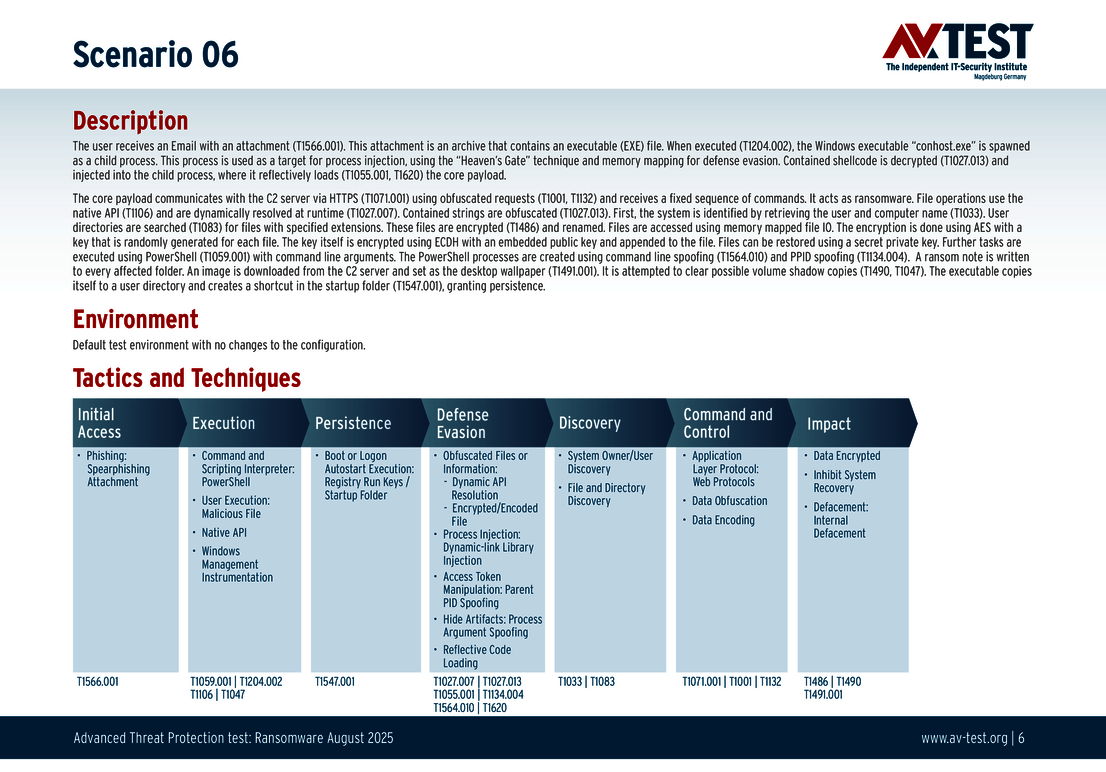

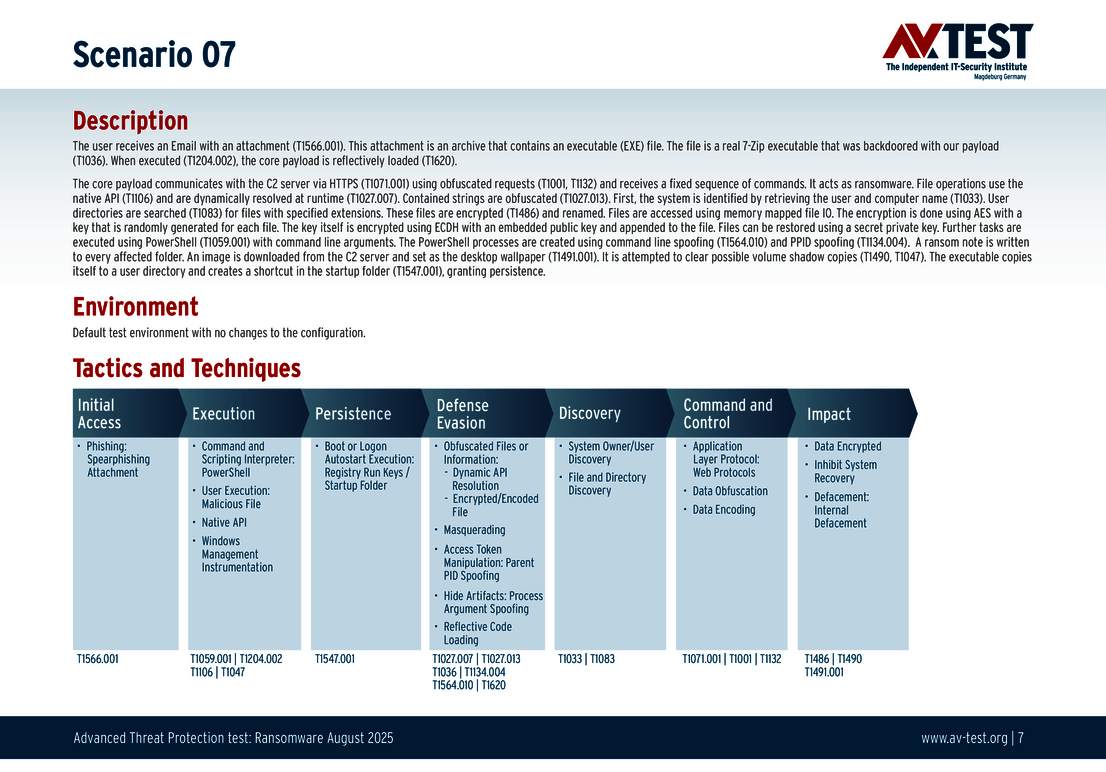

Les 10 scénarios utilisés pour le test

Tous les scénarios d’attaque sont documentés selon la norme de la base de données MITRE ATT&CK. Les différentes sous-rubriques, p. ex. « T1566.001 », correspondent dans la base de données Mitre à « Techniques » sous le point « Phishing: Spearphishing Attachment ». Ainsi, chaque étape du test est définie entre les spécialistes et peut être mieux retracée. De plus, toutes les techniques d’attaque sont expliquées, ainsi que la manière dont les programmes malveillants opèrent et s'installent sur le système.

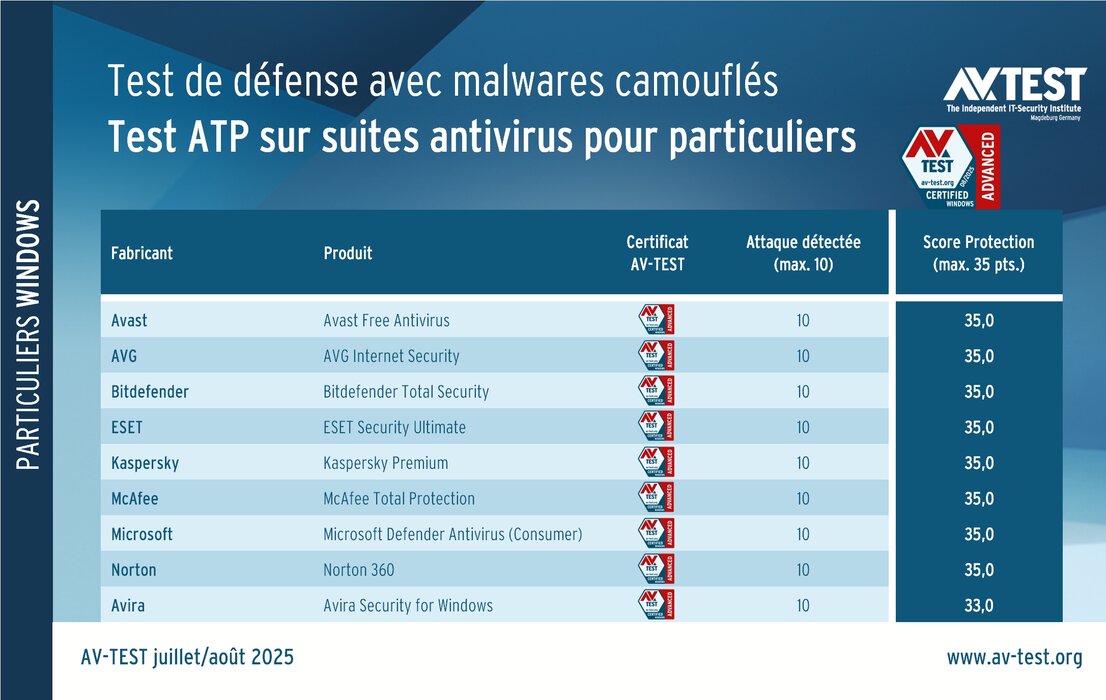

Test ATP : qualité des produits pour utilisateurs particuliers

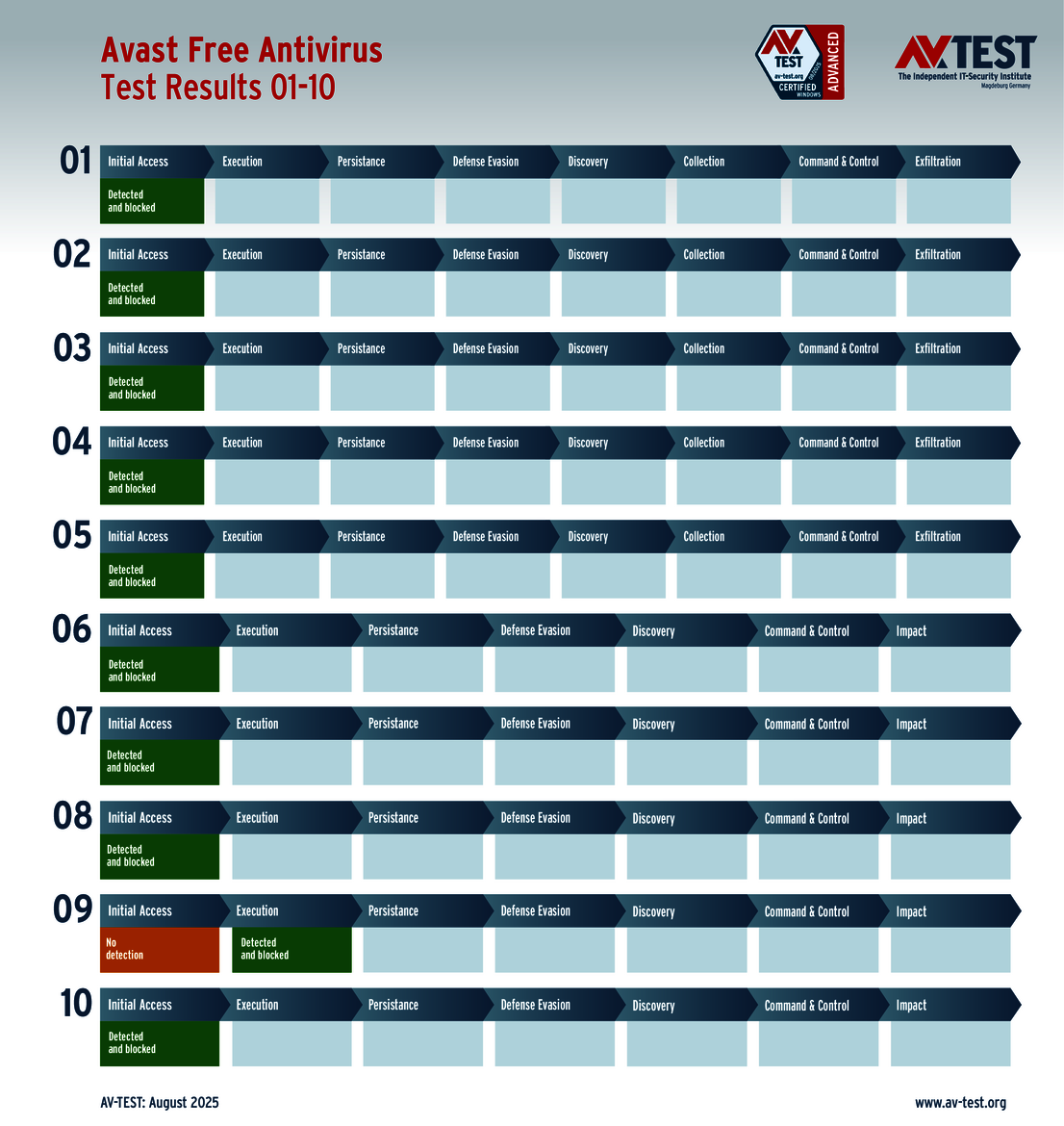

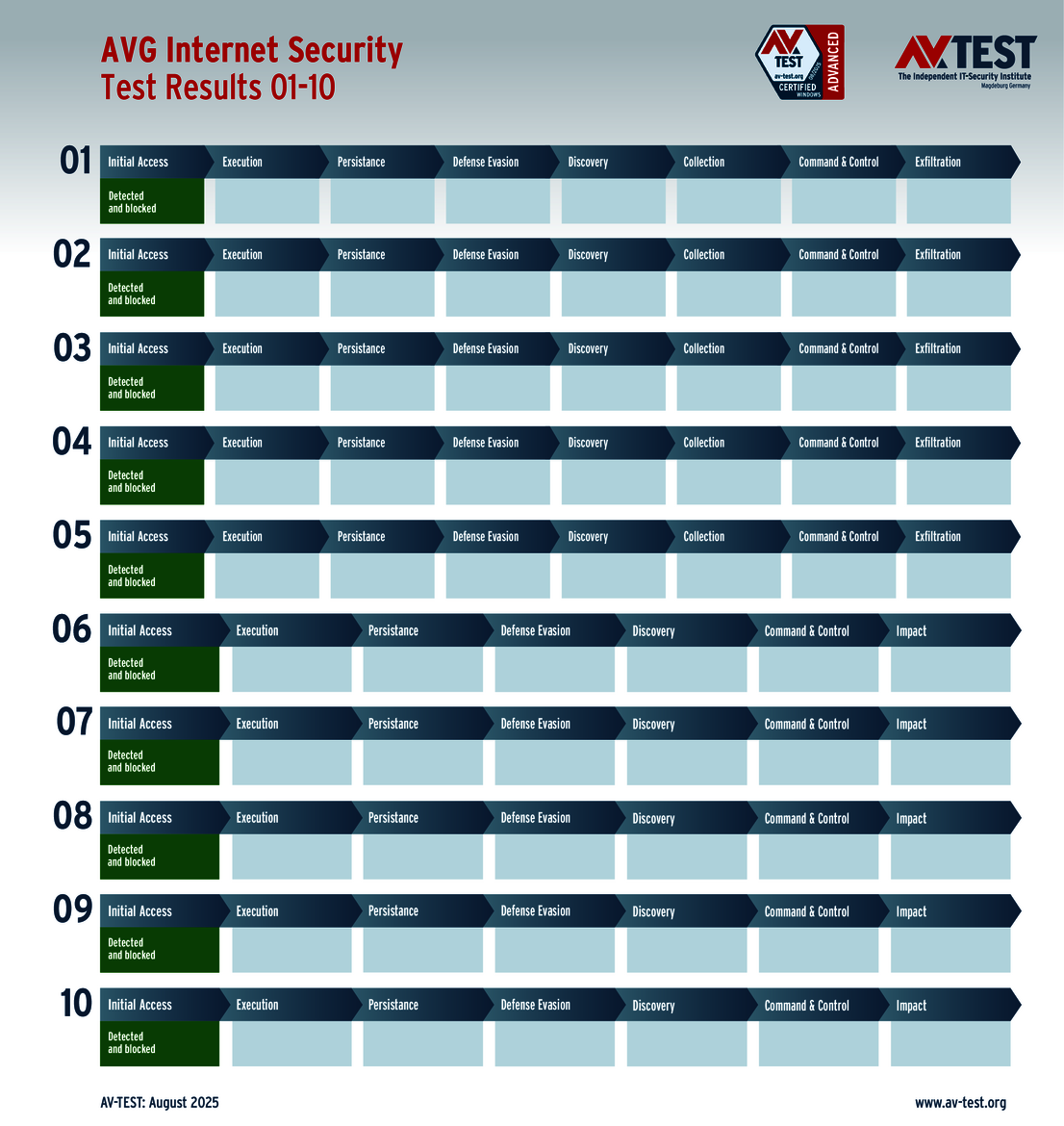

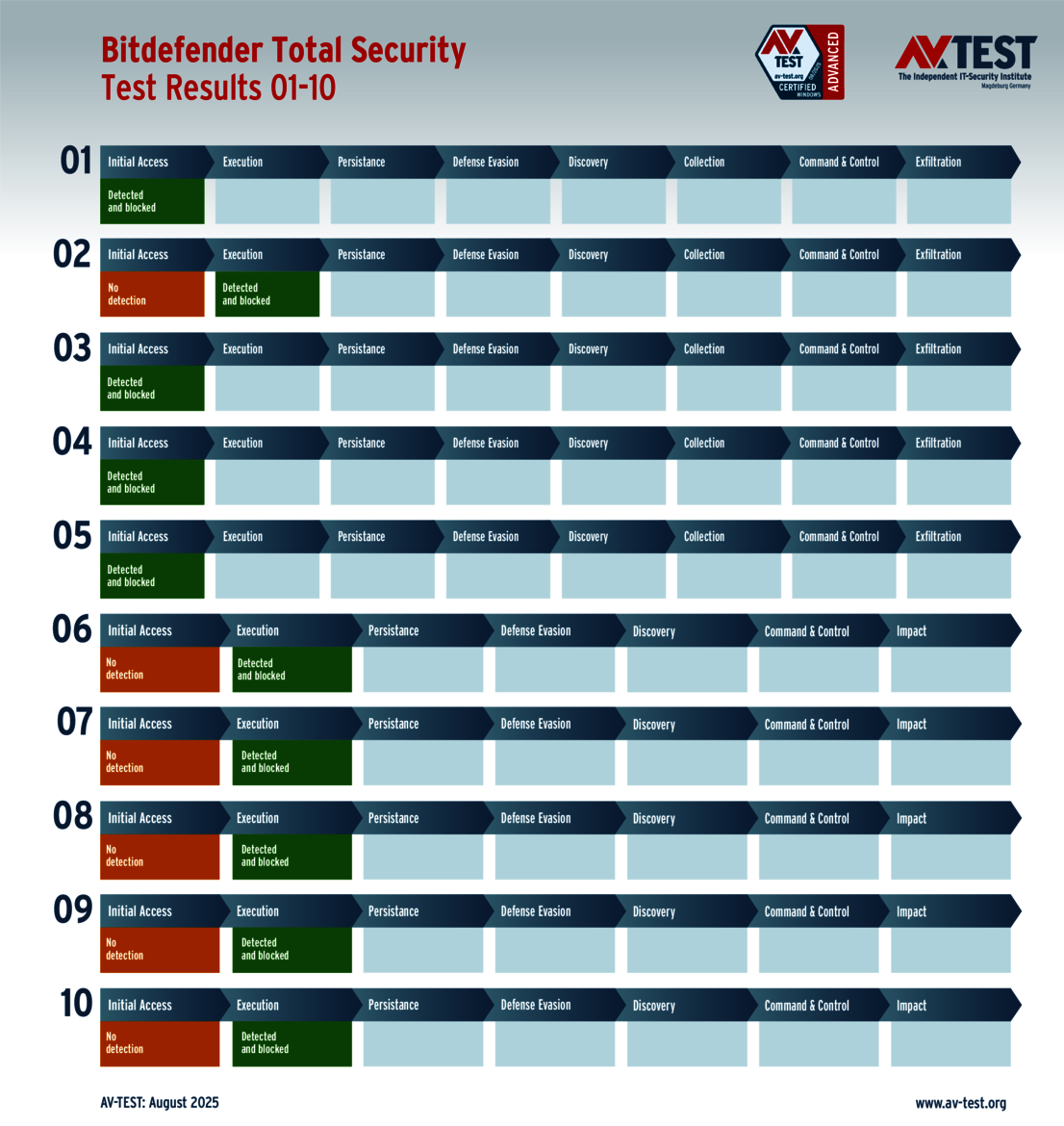

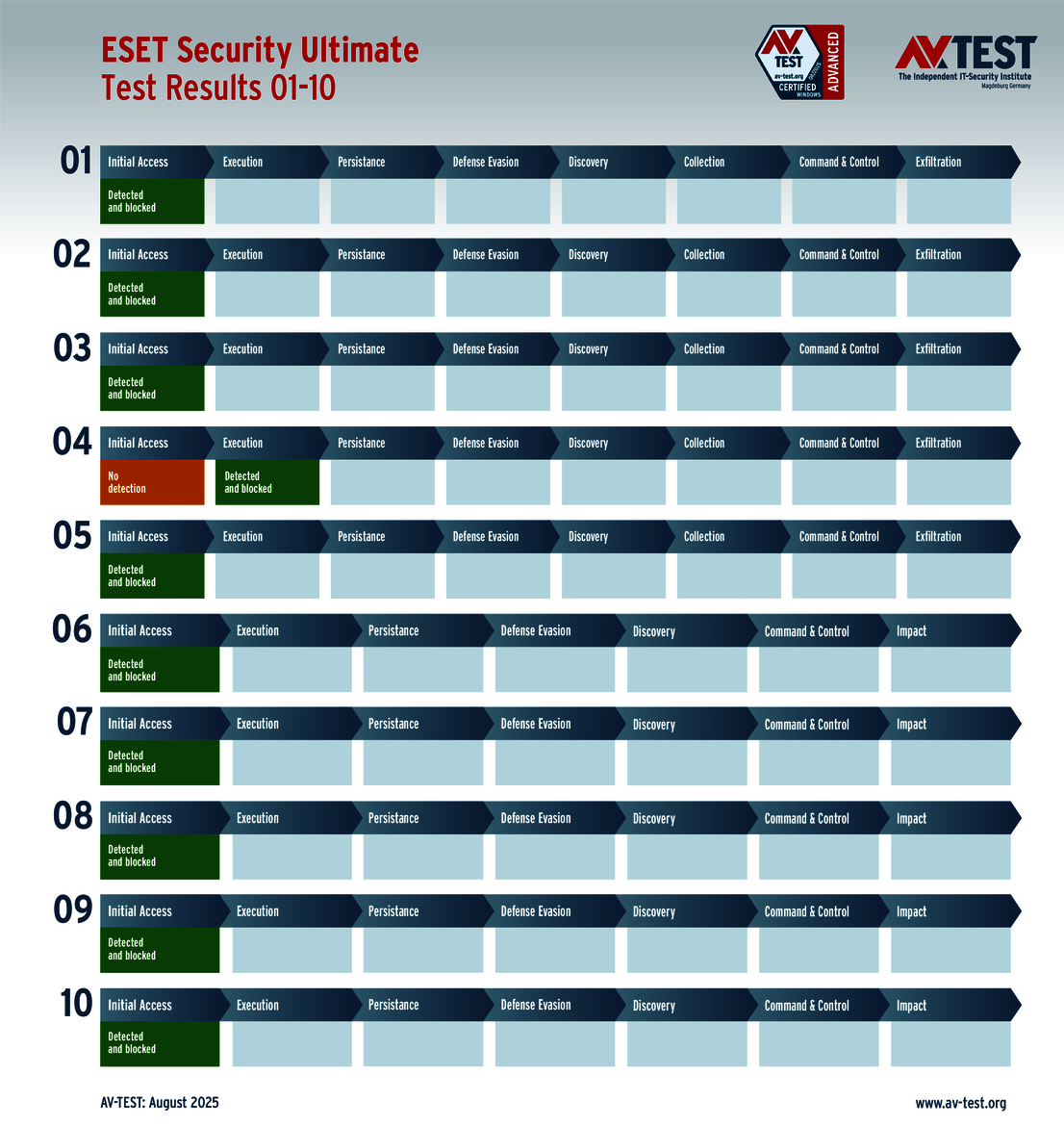

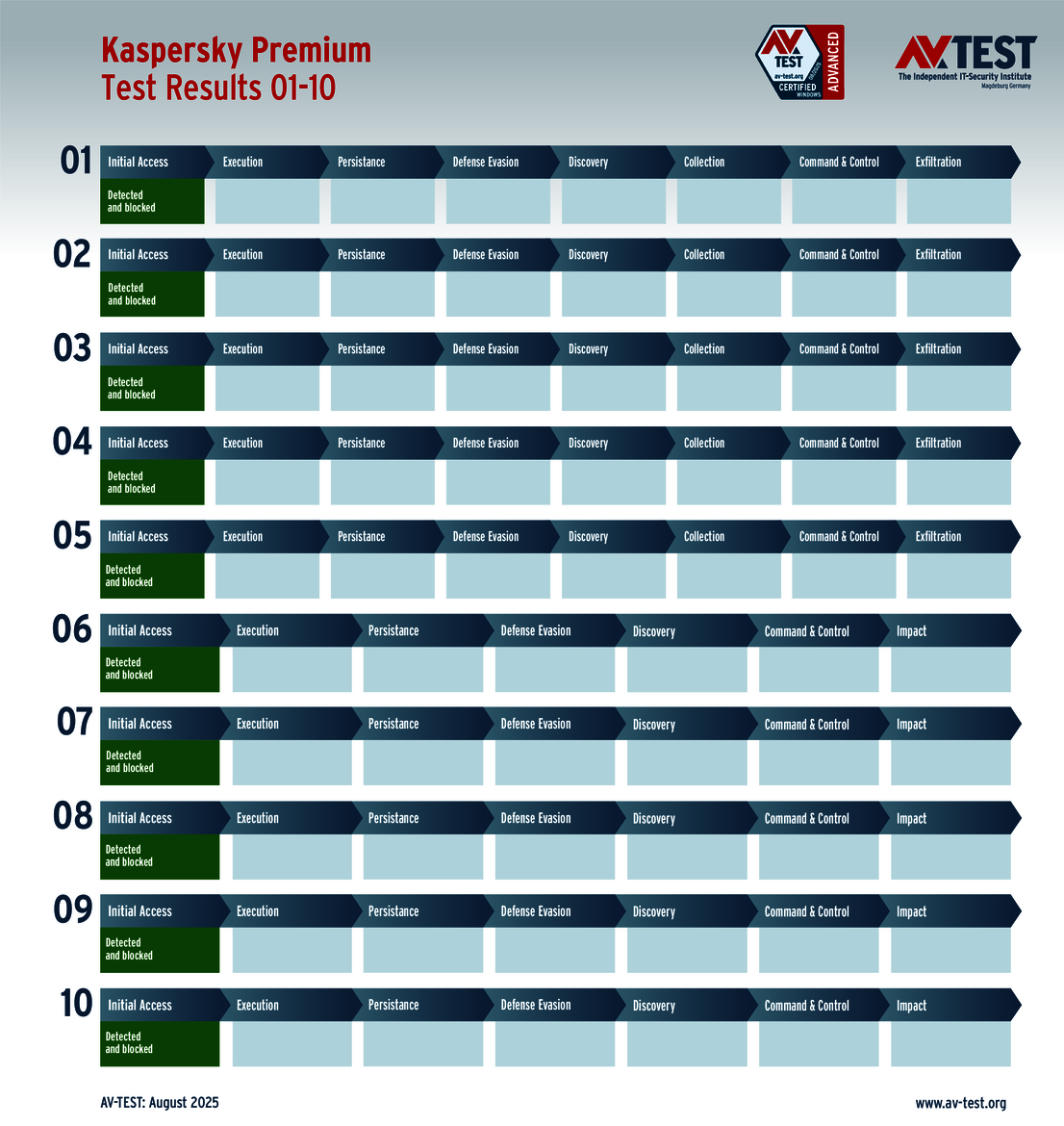

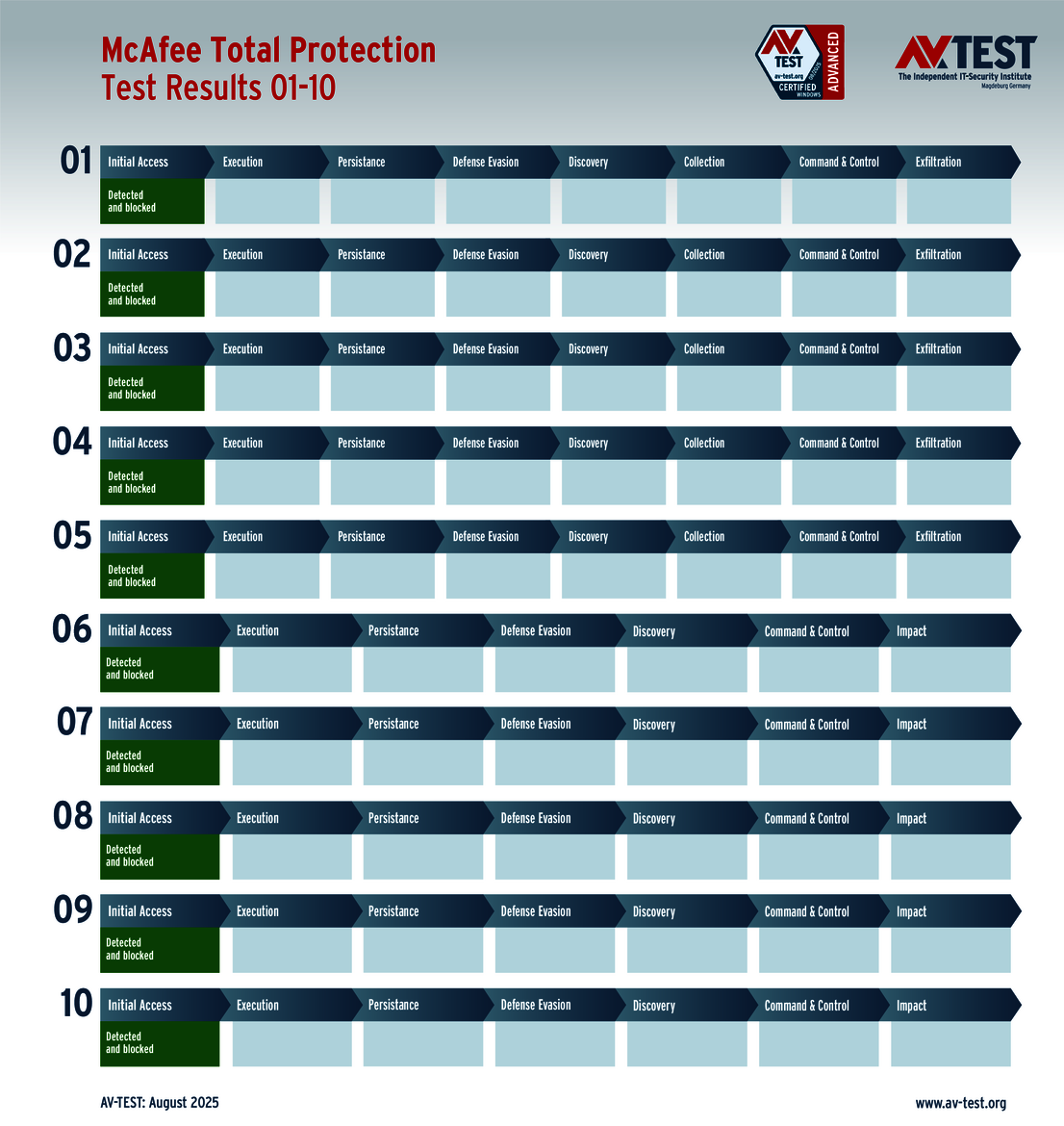

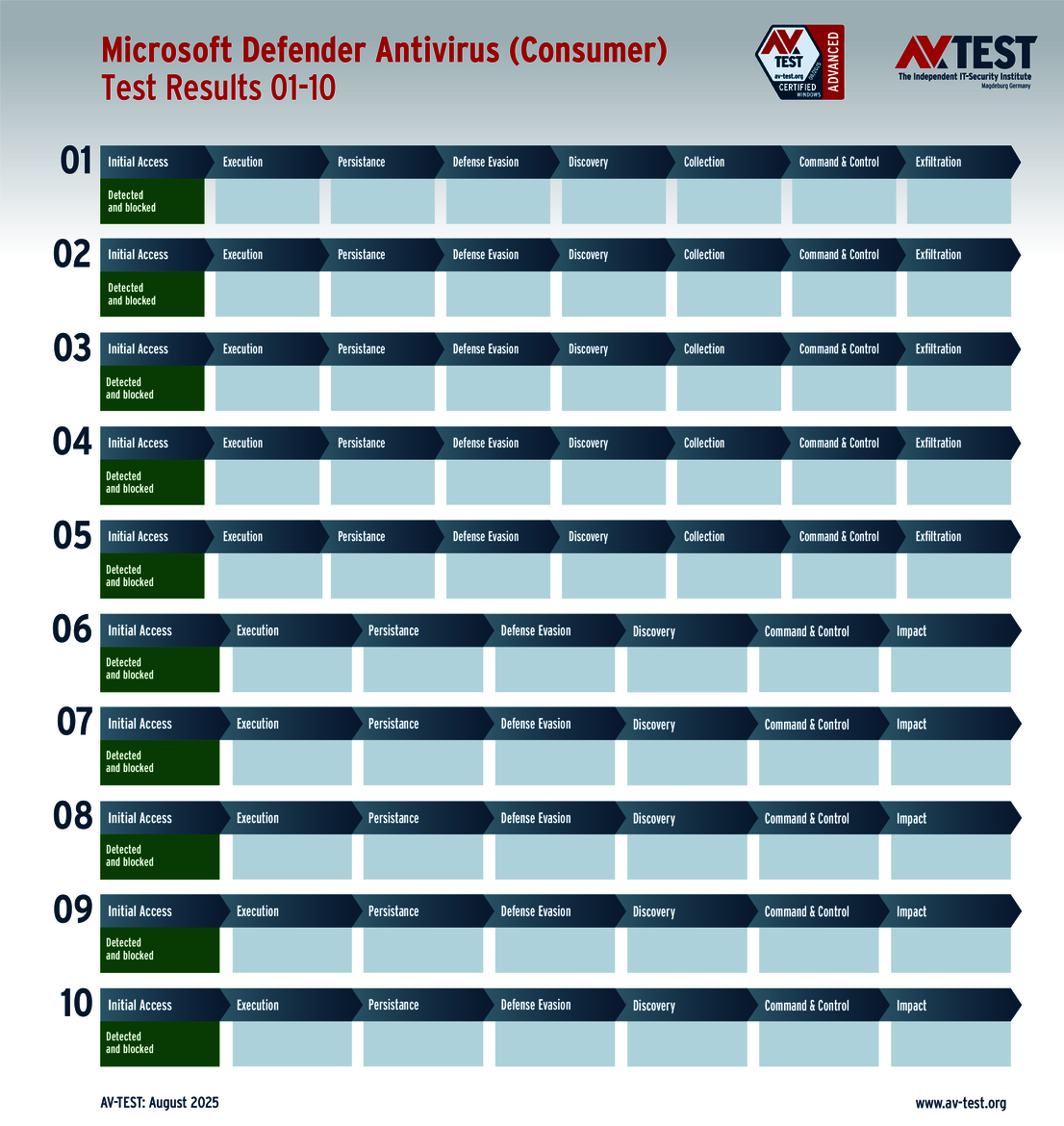

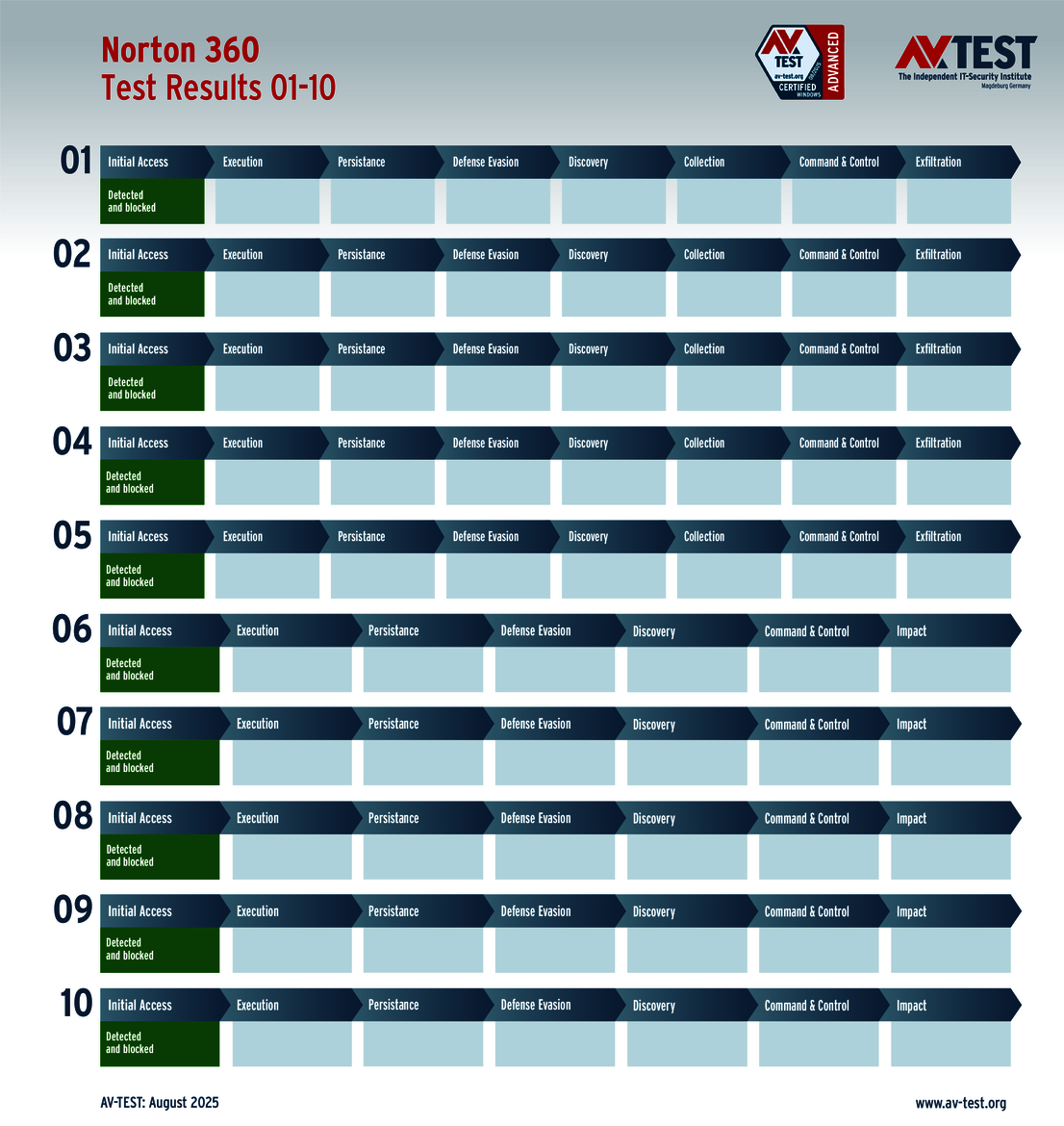

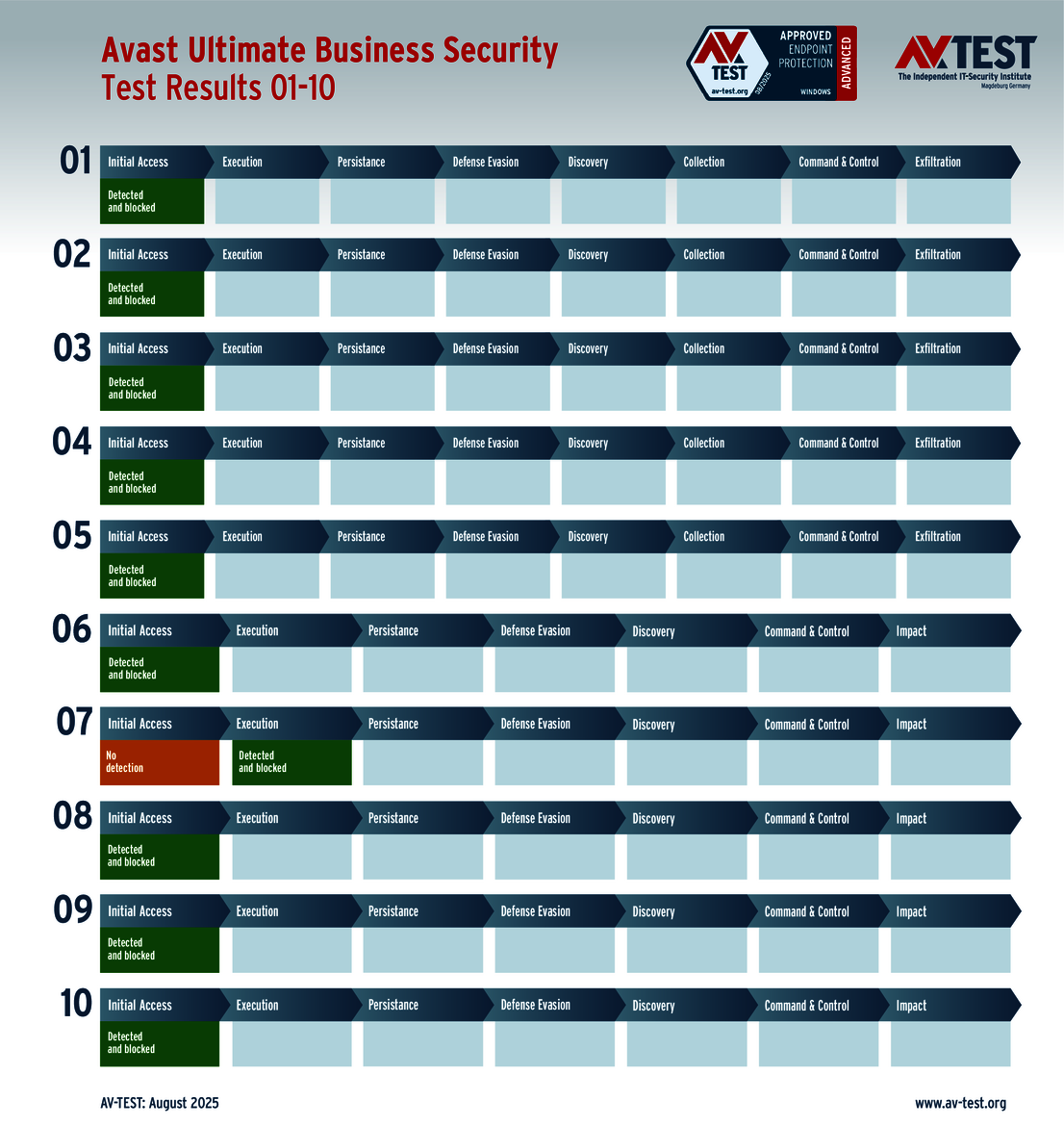

Les fournisseurs des 9 suites antivirus pour utilisateurs particuliers soumises au test ont tous de bonnes raisons de se réjouir. En effet, 8 produits ont réussi le test ATP sans aucun faux pas, et obtiennent le score de protection maximum de 35 points. Il s’agit des produits d’Avast, AVG, Bitdefender, ESET, Kaspersky, McAfee, Microsoft et Norton.

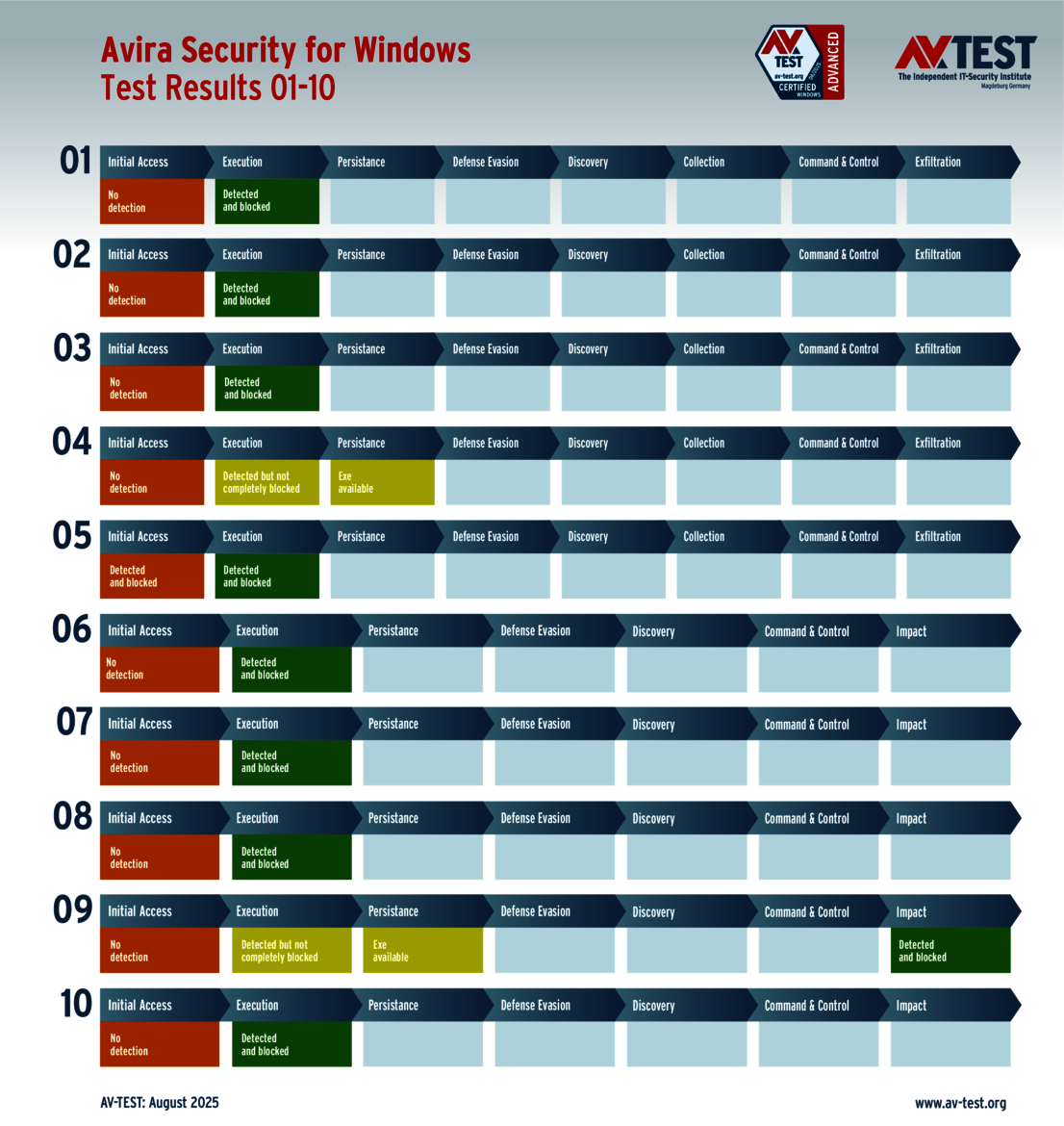

Seule la suite Avira Security for Windows a rencontré un problème avec un ransomware et un voleur d’informations : la protection a bien détecté le malware, mais n’a pas pu le bloquer totalement. Les pirates ont donc pu lancer leur attaque, sans toutefois aller bien loin. Des mécanismes de défense sont venus en renfort pour finalement stopper l’attaque. Dans les deux cas, cette réaction différée coûte toutefois un point à Avira. La solution ne totalise que 33 points sur 35 au score de protection.

Toutes les suites pour particuliers testées ont reçu le certificat AV-TEST « Advanced Certified » puisqu’elles ont obtenu au moins 75 % des 35 points maximums (soit 26,5 points).

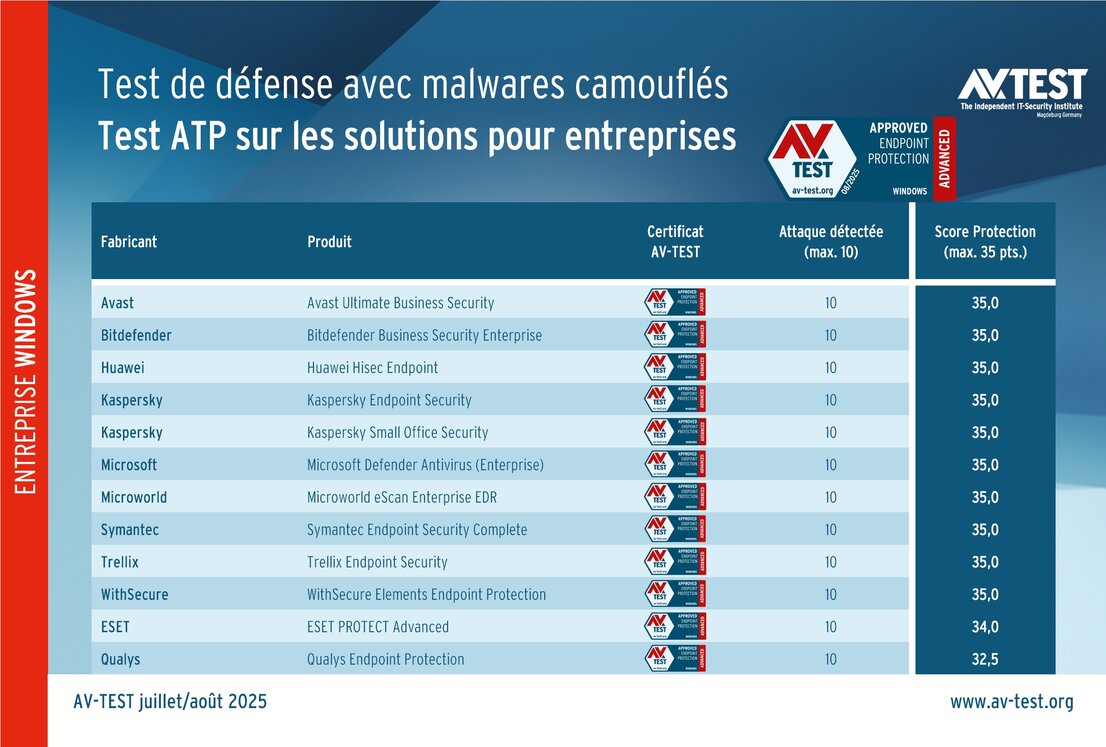

Test ATP : qualité des produits pour entreprises

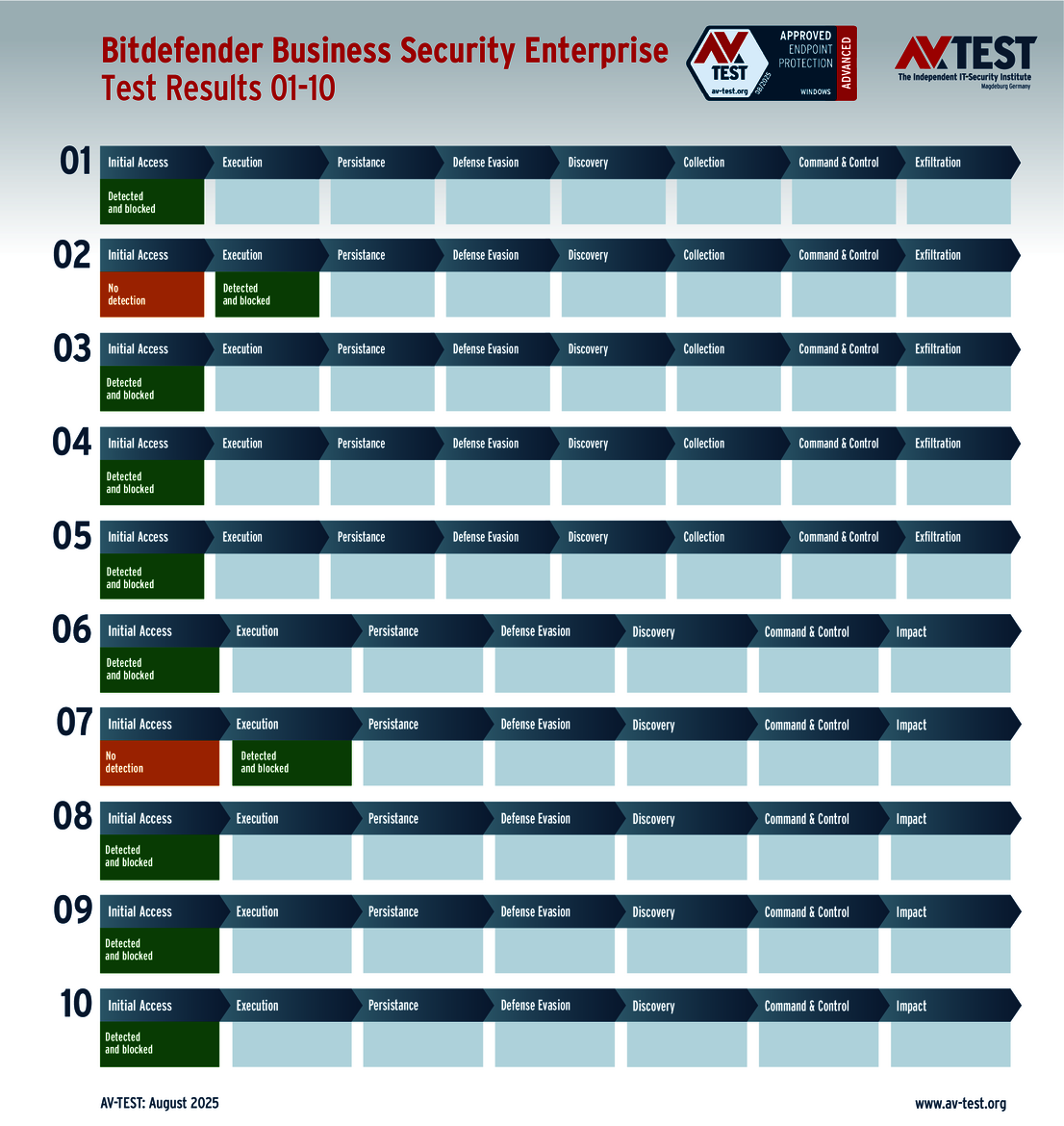

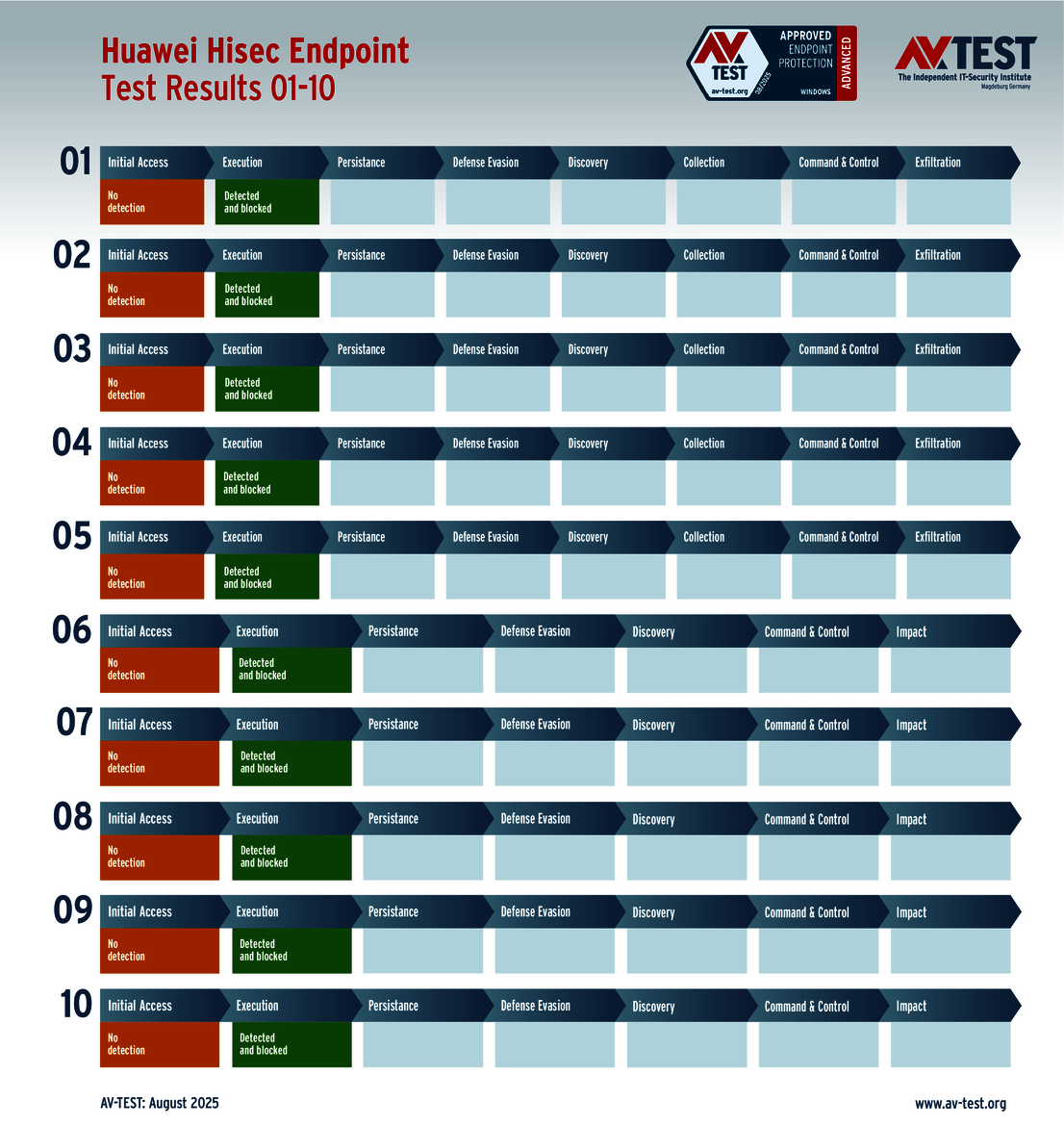

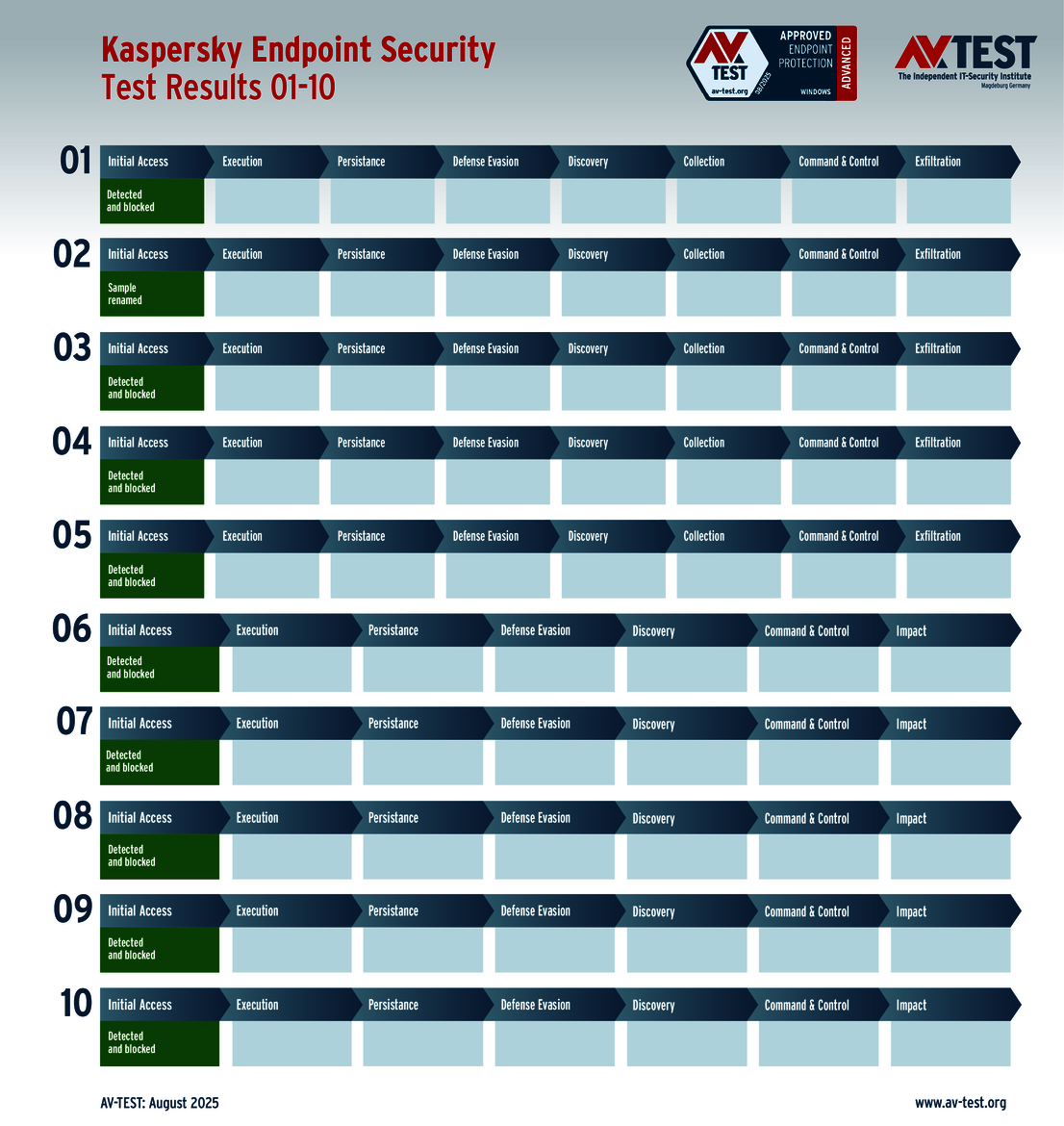

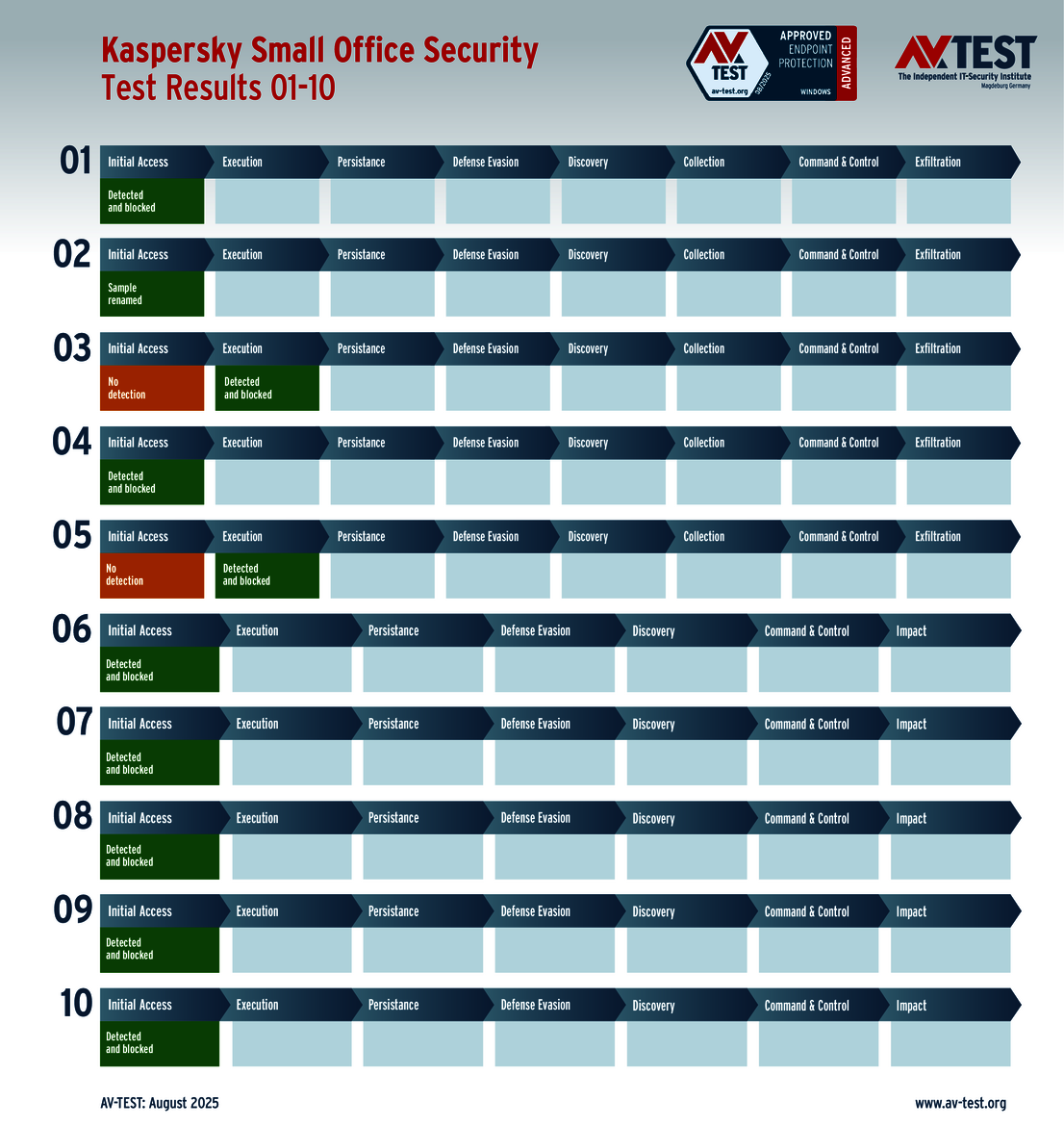

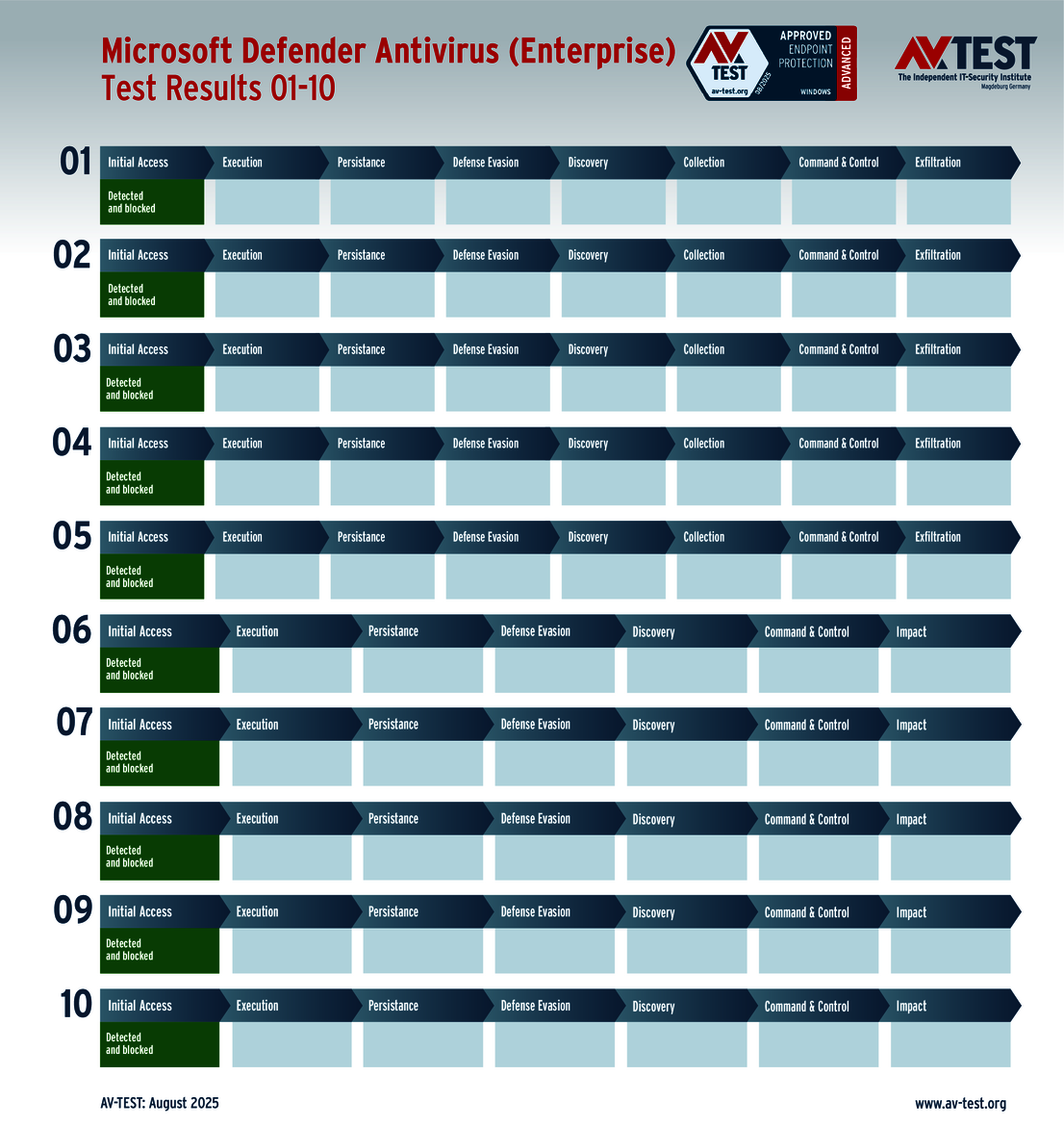

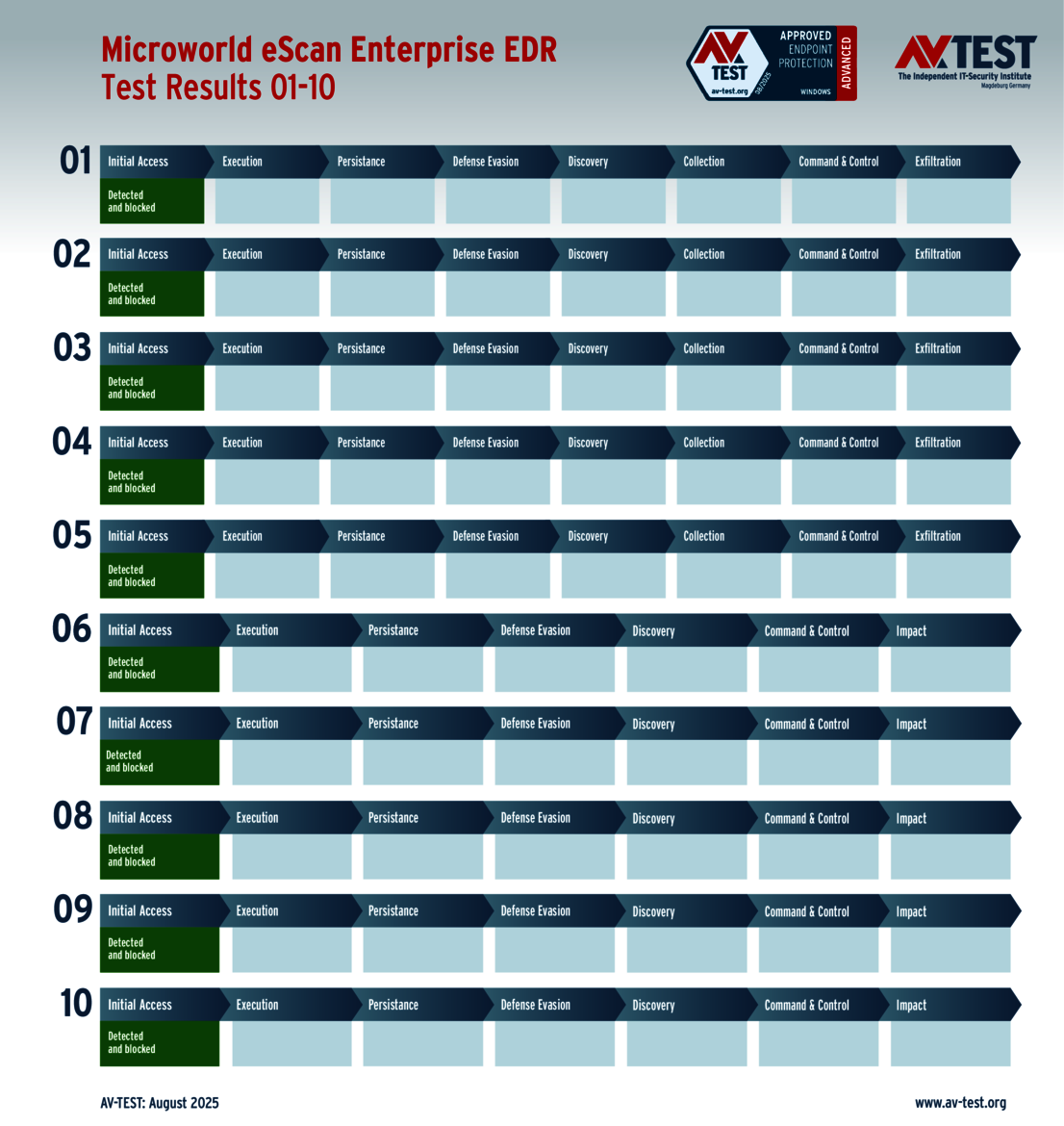

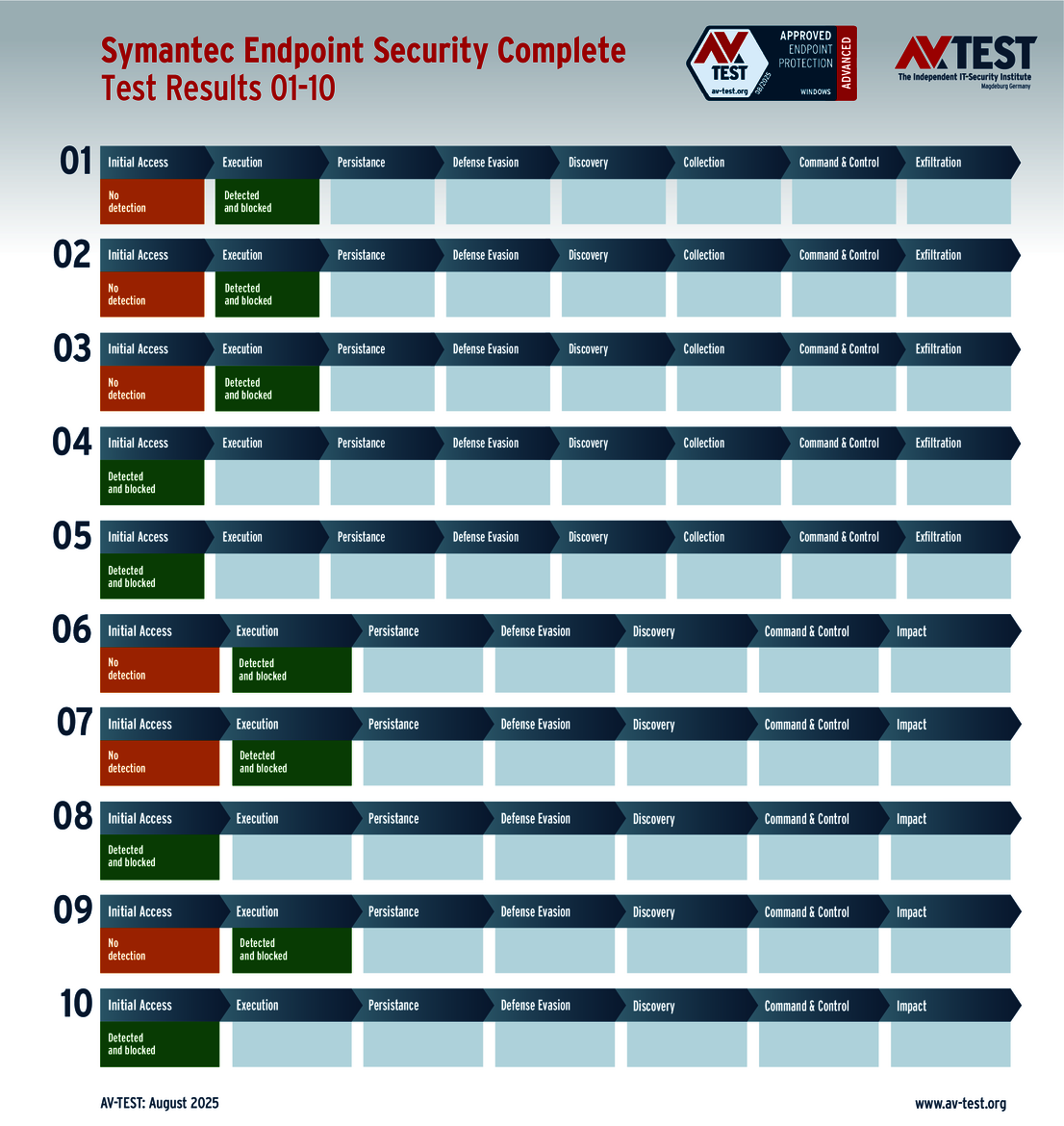

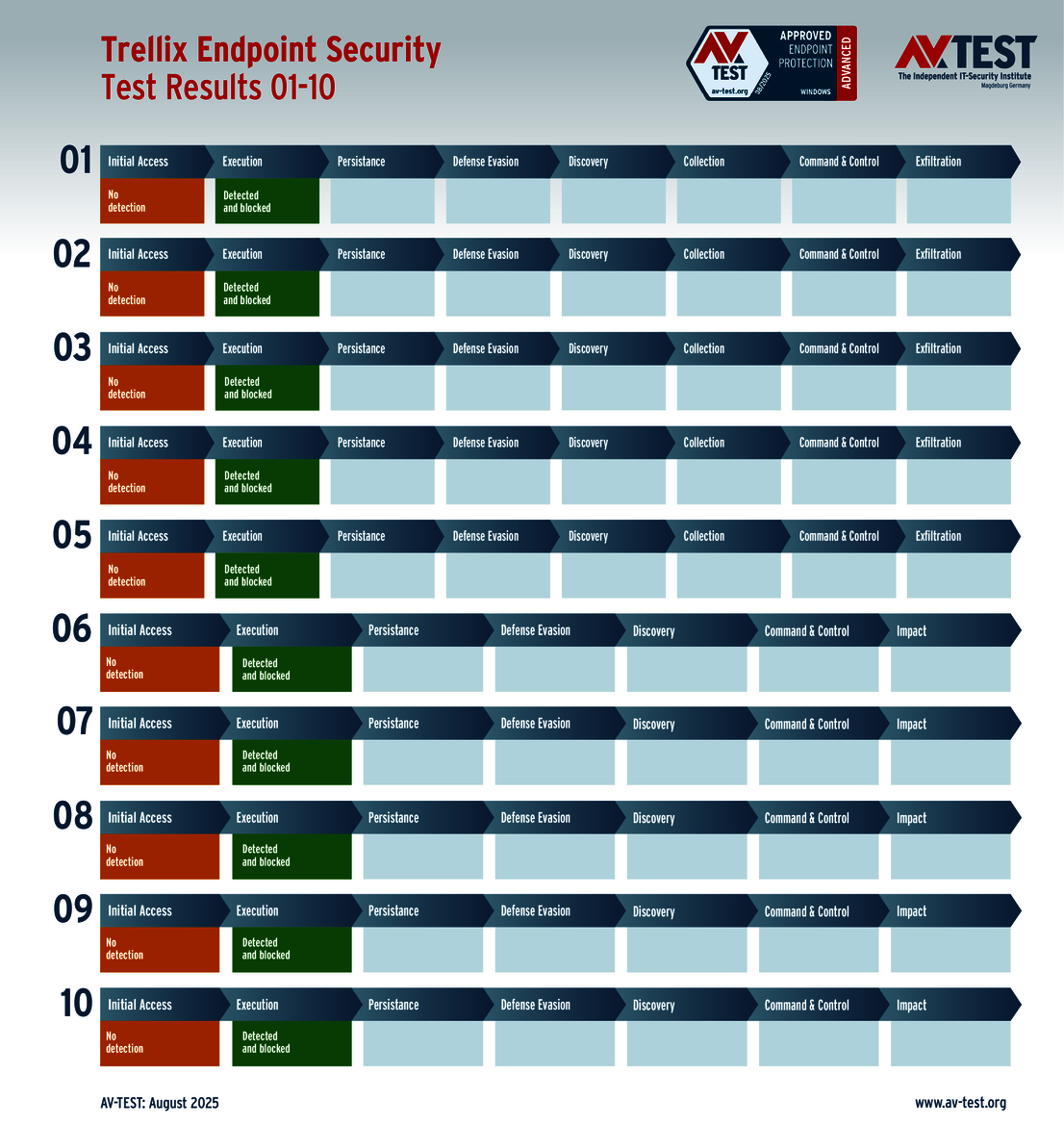

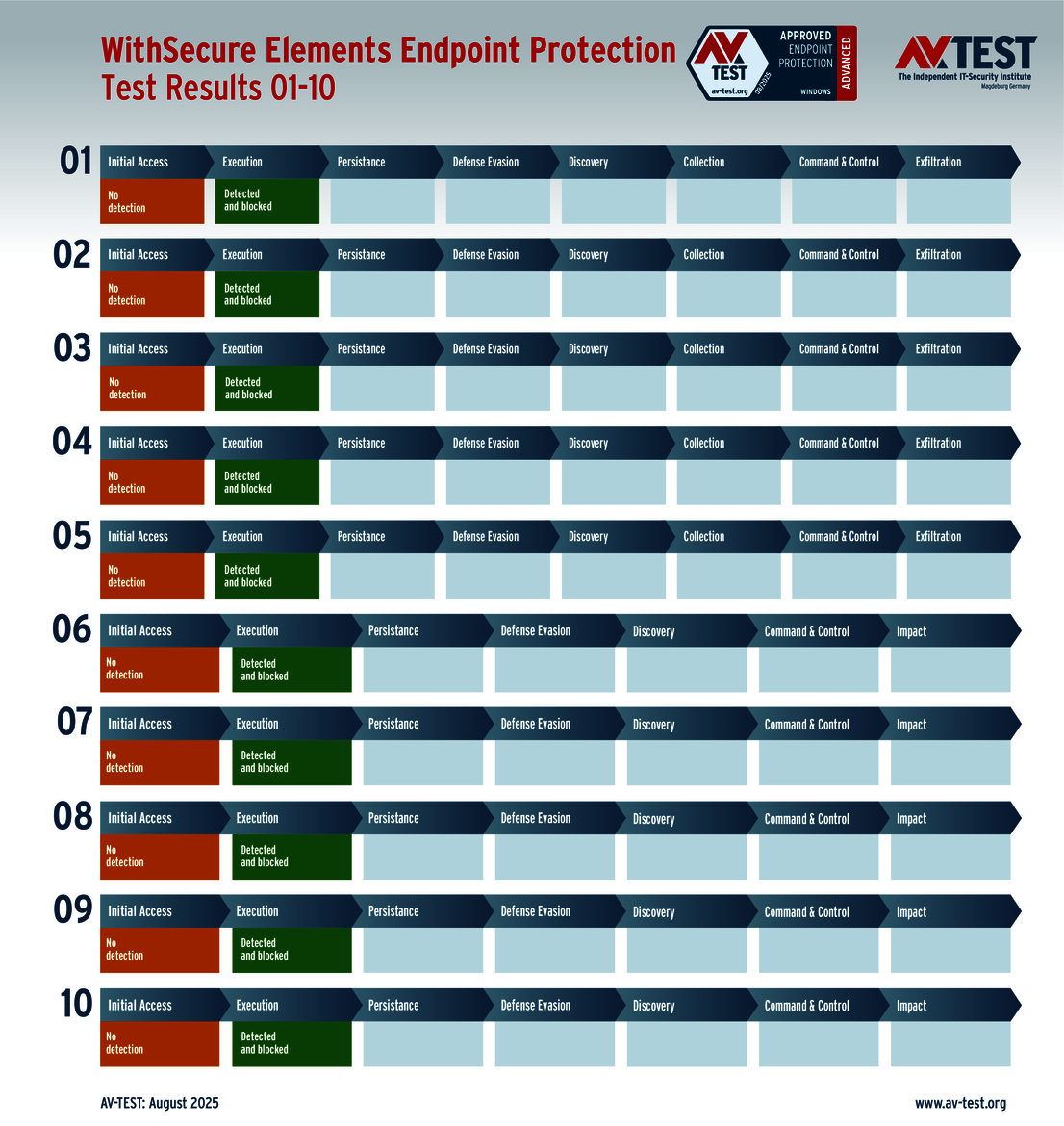

Du côté des solutions pour entreprises, les résultats du test sont également très satisfaisants. Sur les 12 produits testés, 10 terminent le test en affichant la note maximale de 35 points au score de protection – une performance parfaite pour les produits d’Avast, Bitdefender, Huawei, Kaspersky (les deux versions), Microsoft, Microworld, Symantec, Trellix et WithSecure.

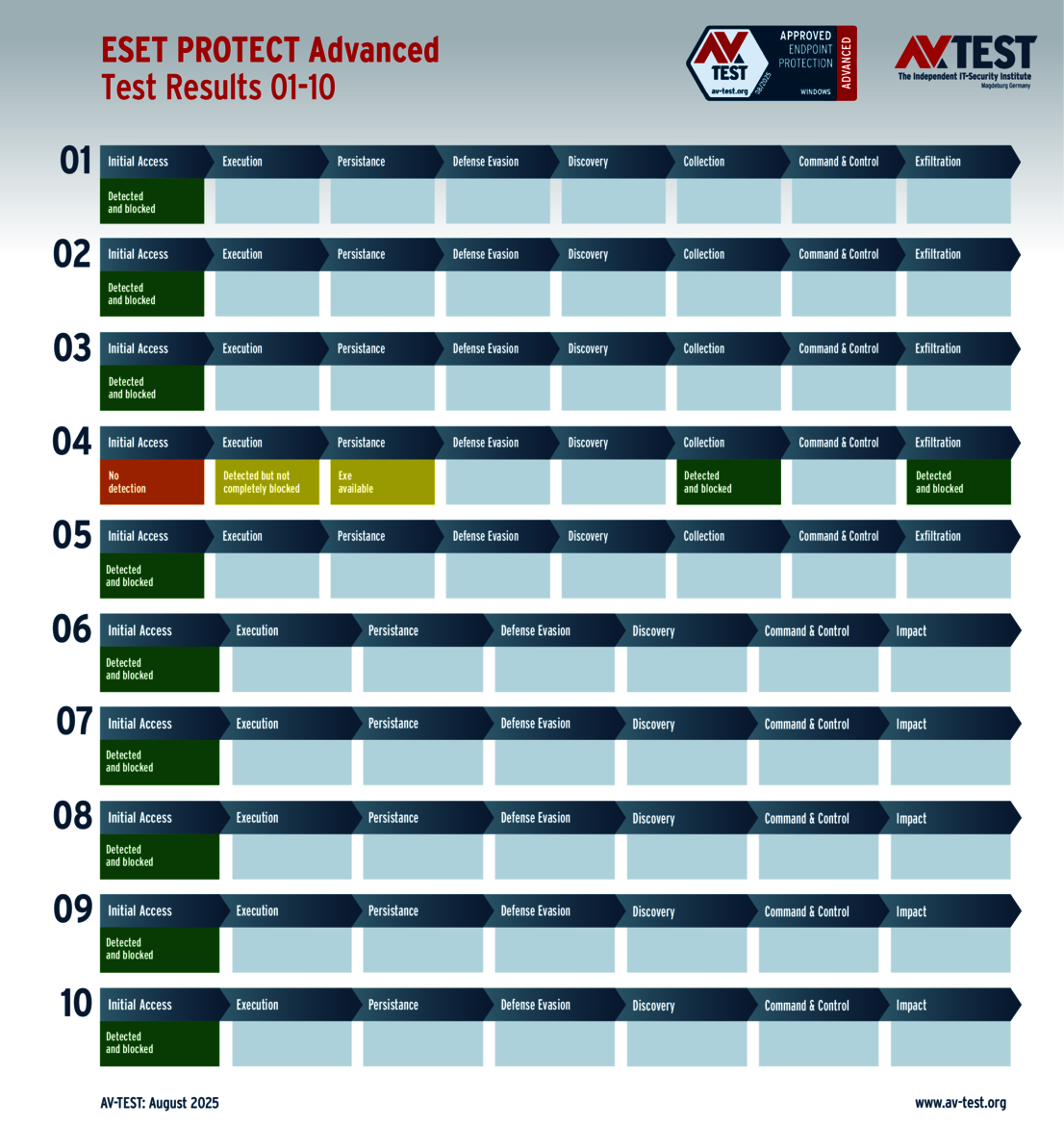

Seuls les solutions d’ESET et Qualys ont rencontré de petits problèmes. ESET a certes détecté les 10 attaquants, mais n’a pas été en mesure de bloquer totalement un voleur d'informations. Celui-ci a poursuivi son attaque avant d’être stoppé par d’autres mécanismes de défense et être finalement liquidé. Ceci a fait perdre un point à ESET qui totalise donc 34 points sur 35.

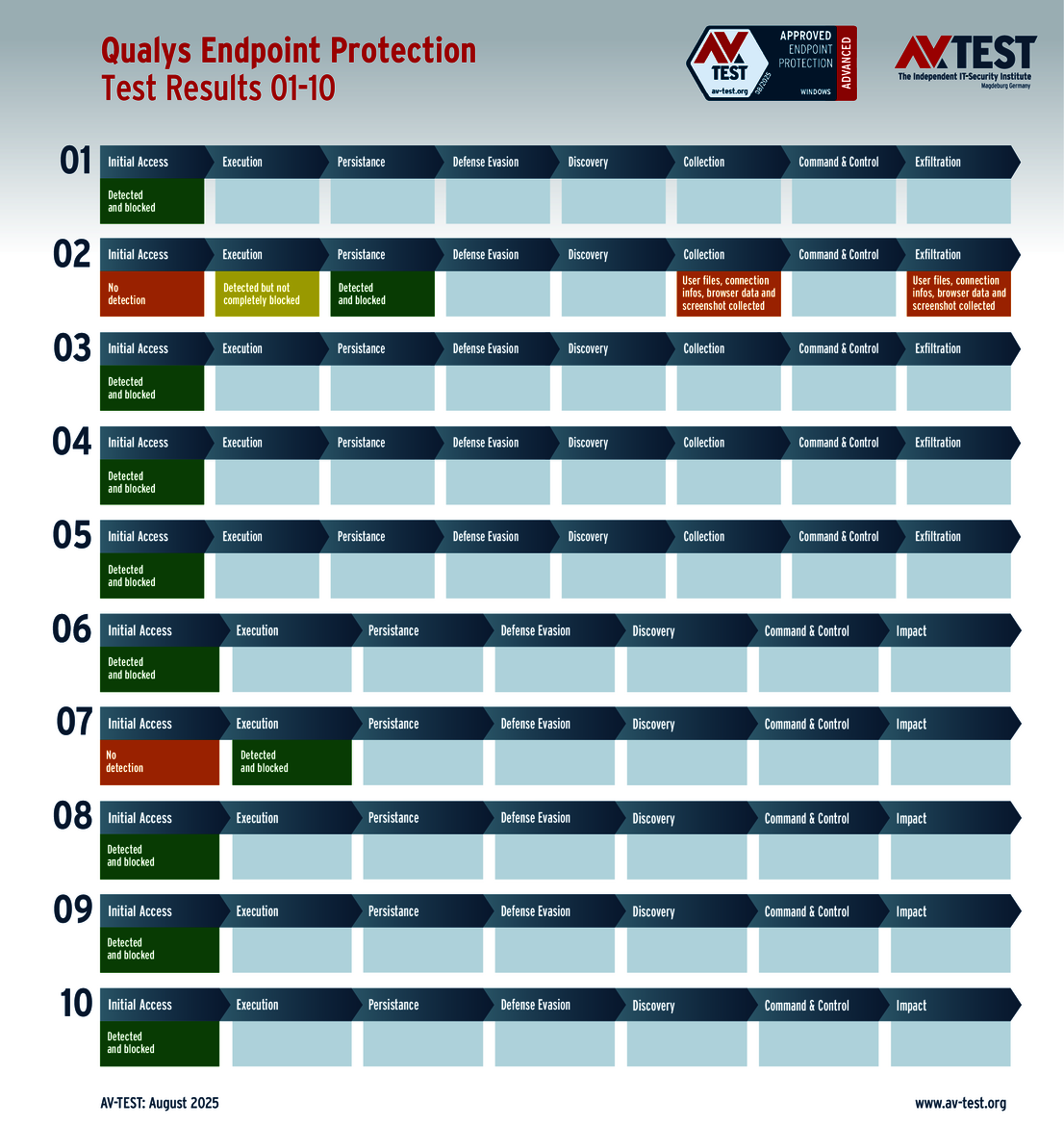

Le problème qu’a rencontré Qualys avec un voleur d’informations est malheureusement un peu plus complexe. Le produit a bien pu détecter l’attaquant, mais n’a pas pu le bloquer. Même les mécanismes de défense en aval n’ont pu empêcher qu’une partie de l’attaque, à l’issue de laquelle le voleur d’informations a pris le dessus et volé des données. Cette défaillance engendre une importante perte de points pour Qualys qui ne totalise donc que 32,5 points sur 25.

Toutes les solutions pour entreprises soumises au test ont obtenu le certificat « Advanced Approved Endpoint Protection » puisqu’elles ont atteint 75 pour cent des 35 points (soit 26,5 points) comme score de protection.

Conclusion : de nombreux vainqueurs au test ATP

Sur les 21 solutions de protection testées dans le cadre de ce test ATP, 18 ont réalisé une performance parfaite en matière de défense contre les ransomwares et les voleurs de données utilisant les techniques d’attaque les plus récentes. Toutes ont mérité les 35 points maximum à leur score de protection comme preuve de leur efficacité.

Du côté des suites pour utilisateurs particuliers, seul Avira doit payer de quelques points les petites erreurs commises. D’une manière générale, le résultat final est cependant très probant. Les 8 autres suites de sécurité ont accompli un travail irréprochable.

Sur les 12 solutions pour entreprises testées, 10 ont effectué un travail sans faille et atteignent un excellent résultat. Le produit d’ESET a réussi à rattraper son petit erreur, parvenant finalement à protéger Windows. Seul le produit de Qualys a abandonné des données à l’attaquant dans un scénario, perdant ainsi de précieux points.