Últimas noticias

08 de noviembre de 2013 | Varios

Grave vulnerabilidad en Windows y Office

Microsoft advierte sobre una nueva y grave vulnerabilidad en Windows Vista, Server 2008 y Office 2003 hasta 2010. Ésta se encuentra definida y detallada bajo el código "CVE-2013-3906".

La vulnerabilidad permite que las imágenes manipuladas con el código malicioso puedan atacar al sistema. Microsoft ha definido este problema en la base de datos CVE (Common Vulnerabilities and Exposures, que podría traducirse como "Vulnerabilidades y Amenazas Comunes").

Hasta el momento, AV-TEST ha identificado y analizado ocho archivos DOCX maliciosos relacionados con esta vulnerabilidad. Los siguientes proveedores/productos antivirus ya han sido actualizados y proporcionan una firma (estática) ofreciendo protección ante estos archivos maliciosos:

Estado a 11.11.2013, 09:30 UTC

| Fabricante | Siguientes |

|---|---|

| Ahnlab | Exploit/Cve-2013-3906 |

| Avast | TIFF:CVE-2013-3906 [Expl] |

| AVG | Exploit_c.YWS, Exploit_c.YWT |

| Avira | EXP/CVE-2013-3906, EXP/CVE-2013-3906.A |

| Bitdefender | Exploit.CVE-2013-3906.Gen |

| Commtouch / F-Prot | CVE133906 |

| Dr.Web | Exploit.CVE2013-3906.1, Exploit.CVE2013-3906.2 |

| ESET Nod32 | Win32/Exploit.CVE-2013-3906.A trojan |

| Fortinet | W32/DocDrop.AP!tr, W32/MSOffice_CVE_2013_3906.A!exploit |

| F-Secure | Exploit.CVE-2013-3906.Gen |

| G Data | Exploit.CVE-2013-3906.Gen |

| Kaspersky | Exploit.MSOffice.CVE-2013-3906.a, Exploit.OLE2.CVE-2012-1856.b |

| McAfee | Exploit-CVE2013-3906 (trojan), Exploit-FMC!DE64624613FD (trojan) |

| Microsoft | Exploit:Win32/CVE-2013-3906 |

| Norman | Shellcode.B, Shellcode.D |

| Norton / Symantec | Trojan.Hantiff, Trojan.Mdropper |

| Sophos | Troj/DocDrop-AP |

| ThreatTrack | Exploit.TIFF.CVE-2013-3906 (v) |

Nota: aquellos productos/ proveedores que no aparecen en la lista no han sido puestos a prueba, no disponen de actualización, o todavía no ofrecen protección ante las amenazas conocidas. Tenemos la intención de actualizar la lista con frecuencia. De todas formas, le aconsejamos seguir las últimas recomendaciones de Microsoft hasta que se publique una actualización de seguridad completa. Microsoft explica en el siguiente blog en inglés cómo puede proteger su sistema rápidamente sin una actualización oficial:

blogs.technet.com/b/srd/archive/2013/11/05/cve-2013-3906-a-graphics-vulnerability-exploited-through-word-documents.aspx

Consejos para una mayor seguridad

La forma más sencilla que ofrece Microsoft para proteger su sistema operativo es realizando una pequeña modificación en el Registro de Windows que limita la aparición de archivos TIFF:

1. Vaya a "Inicio, Ejecutar" e introduzca "regedit" para ejecutar el Editor del Registro.

2. Despliegue la entrada

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Gdiplus\DisableTIFFCodec = 0.

3. Modifique la entrada haciendo doble clic sobre ella y cambie el valor de "0" a "1".

Configuración más segura de Office Word

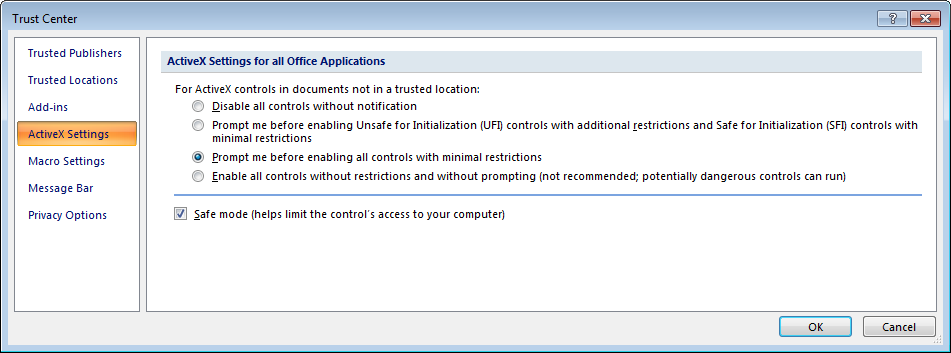

Haga clic en "Archivo, Opciones, Centro de confianza", a continuación pulse el botón "Configuración del Centro de confianza" y después "Configuración de ActiveX". Debería aparecer al menos la opción "Preguntar antes de habilitar todos los controles con restricciones mínimas". La opción más segura es "Deshabilitar todos los controles sin notificación".

La siguiente opción "Modo a prueba de errores (ayuda a limitar el acceso de controles a su equipo)" debería estar siempre seleccionada.

Puede obtener más información y posibilidades de protección para su equipo en los siguientes enlaces: