Últimas noticias

04 de septiembre de 2025 | Texto: Markus Selinger | Antivirus para Windows

Prueba de larga duración: 32 soluciones de seguridad se someten a una prueba ATP de 6 meses con Windows

La serie de pruebas de Advanced Threat Protection muestra de forma patente la efectividad con la que las soluciones de seguridad, tanto para usuarios privados como para empresas, detienen ataques reales de ransomware y ladrones de datos. Los resultados individuales de estas pruebas ATP ya dicen mucho, sin embargo, observar los resultados a lo largo de un periodo más extenso es especialmente revelador. La prueba de larga duración deja claro qué soluciones de seguridad destacan por su constante capacidad de defensa. La prueba llevada a cabo a lo largo de seis meses con Windows 10, el sistema que aún sigue siendo el más utilizado, aporta un par de sorpresas y confirma algunas cosas que los expertos ya presumían.

32 productos en la prueba ATP de larga duración:

en la prueba ampliada muchos productos demostraron lo bien que protegen de forma duradera

Cuando se trata de adquirir una nueva solución de seguridad, los responsables de las empresas prestan tanta atención a los datos de pruebas fiables como los usuarios privados. Por eso, la actual prueba ATP de larga duración realizada a 32 productos con Windows es una valiosa fuente de datos irrefutables. Esta da una buena impresión acerca de muchas de las soluciones existentes en el mercado. Los valores de la prueba se obtuvieron en el laboratorio de AV-TEST desde enero hasta inclusive junio de 2025. Muchos de los productos participaron en las 3 rondas de pruebas, otros solo en 2 o en una. Aun así, esto permite comparar los productos entre sí.

La prueba ATP revela en hasta 30 escenarios lo bien que un paquete de seguridad o una solución para empresas defiende contra un ataque real de un ransomware o un ladrón de información. La prueba ampliada comienza con la detección del malware. Pero este es solo el primer paso, puesto que, aunque no lo detecten, las soluciones de seguridad disponen de otros módulos con los que pueden detener y liquidar a un atacante en pasos posteriores. El laboratorio documenta todos estos pasos y los refleja en los resultados.

32 productos confrontados con escenarios de ataque reales

Puesto que la prueba ATP comprueba cómo se comportan los productos frente a ataques reales, los examinadores utilizan en el laboratorio lo que se denomina escenarios de ataque. Y es que en un ataque de verdad, el malware no entra sencillamente en el módulo de detección de un software de seguridad. El atacante más bien se esconde en un archivo comprimido adjunto a un correo electrónico y después hace uso de diferentes técnicas de ataque para eludir la protección de Windows. El malware a menudo se camufla como proceso de Windows legal o intenta aprovechar otros resquicios.

Las técnicas a continuación se utilizaron en el laboratorio de pruebas, por separado o combinadas.

UAC bypass: El control de cuentas de usuario (User Account Control, UAC) es una función de seguridad de Windows destinada a proteger el sistema operativo frente a cambios no autorizados. Los atacantes pueden eludir el mecanismo UAC para ampliar sus privilegios y ejecutar tareas. En las pruebas los examinadores implementan la elusión del UAC haciendo un uso indebido de la interfaz COM IFileOperation Esto permite copiar o desplazar archivos con privilegios elevados sin que aparezca una solicitud de permiso UAC. El método funciona iniciando un proceso que ya dispone de privilegios elevados (un proceso con una función auto-elevate), como mmc.exe, el archivo ejecutable de la Consola de Administración de Microsoft. A continuación se carga la DLL en un proceso elevado. De este modo, el malware puede activarse directamente o instalar un servicio de Windows con mayores privilegios, sin que el usuario note nada de ello.

MSBuild (Microsoft Build Engine): La confiable herramienta de Windows forma parte de .NET Framework y Visual Studio. Con su ayuda se pueden crear (compilar) aplicaciones ejecutables a partir de archivos de proyecto (.proj, .csproj etc.). No obstante, los atacantes insertan código malicioso en un archivo de proyecto y lo ofrecen para que el usuario lo compile. En este proceso se ejecuta el código peligroso como malware sin archivos en la memoria de trabajo esquivando de este modo las medidas de protección, ya que MSBuild es considerada una aplicación de confianza.

Código escondido en un archivo LNK: En un archivo de acceso directo (.LNK) aparentemente inofensivo se esconde código malicioso que se extrae mediante la PowerShell del propio sistema Windows. Después, el código carga ransomware y ladrones de información en el sistema Windows y los ejecuta.

32 productos de seguridad en la prueba ATP ampliada

Todos los productos de seguridad participaron en 1, 2 o 3 pruebas ATP ampliadas. Cada una de las pruebas se llevó a cabo en un intervalo de 2 meses. Por lo tanto, algunos productos participaron en las pruebas durante 6 meses. La tabla muestra rápidamente qué producto fue examinado en cuántas pruebas. La máxima puntuación obtenible, evidentemente, varía dependiendo de ello. En cada prueba se pueden obtener hasta 35 puntos o sea que en 3 pruebas el máximo serían 105 puntos, sino 70 o 35.

Los examinadores documentan cada acción en una matriz basada en el estándar MITRE ATT&CK. Esta se utiliza en pruebas profesionales a nivel internacional. Esto garantiza que todos los pasos de las pruebas se puedan interpretar con exactitud.

El número de pruebas en las que se participa determina la máxima puntuación posible. En cada prueba hay 10 escenarios. En cada 5 escenarios ataca un ransomware o un ladrón de información. En el caso del ransomware se pueden llegar a obtener 3 puntos en cada escenario y en el de los ladrones de información, hasta 4 puntos. Si un producto tiene éxito en todos los escenarios, este recibe 15 más 20 puntos, acumulando 35 puntos para su puntuación en protección. Los fallos pequeños o una defensa parcial conllevan la deducción de medio punto.

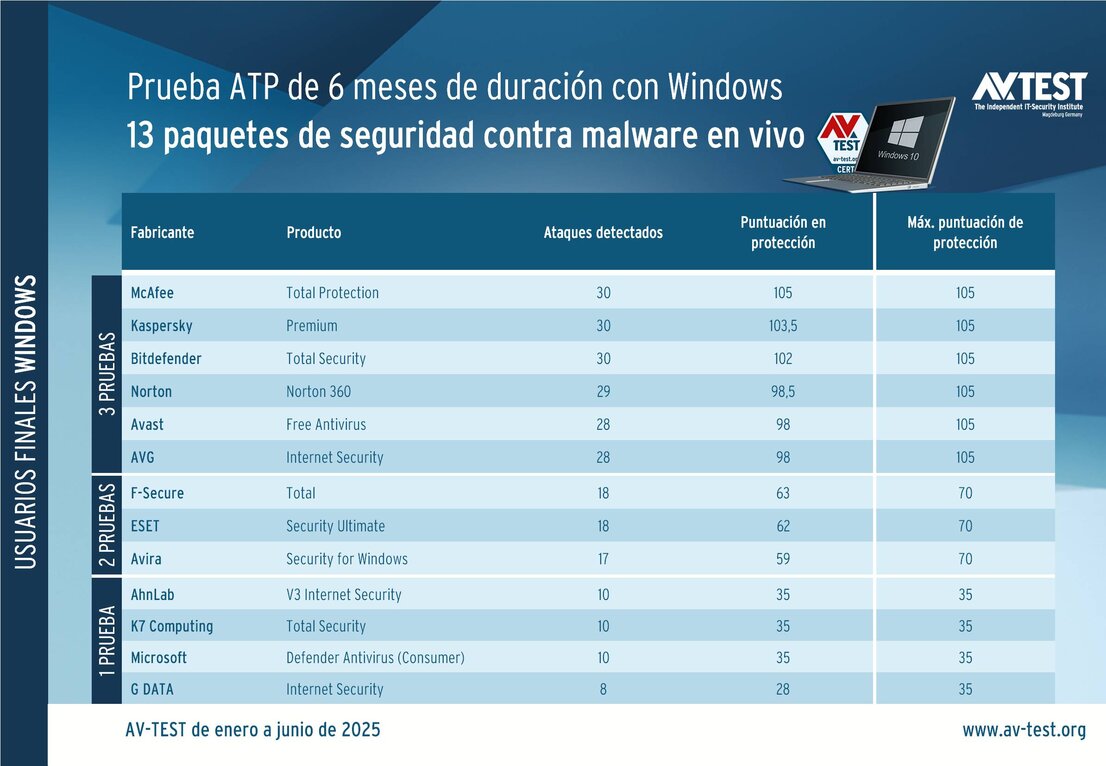

13 productos para usuarios privados en la prueba ATP de larga duración

En la tabla aparecen los resultados de 13 productos para usuarios privados en la prueba ATP de larga duración. En la parte superior aparecen los productos que han sido valorados en 3 pruebas. A continuación los productos que han participado en 2 y en una prueba.

El primer grupo con 3 pruebas está formado por los productos de Avast, AVG, Bitdefender, Kaspersky, McAfee y Norton. A la cabeza de los productos con 3 pruebas está McAfee Total Protection con 105 de los 105 puntos posibles. A muy poca distancia lo siguen Kaspersky Premium con 103,5 puntos y Bitdefender Total Security con 102 puntos. Todos ellos detectaron a todos los atacantes en los 30 escenarios, pero Kaspersky y Bitdefender cometieron pequeños fallos por lo que no alcanzaron la máxima puntuación.

Norton, Avast y AVG también obtuvieron buenos resultados. Tuvieron problemas de detección en uno o dos escenarios, por lo que perdieron esos puntos. También tuvieron pequeños problemas en otros pasos que les costaron más deducciones. Al final, Norton consiguió 98,5 puntos, Avast y AVG 98 puntos respectivamente de los 105 puntos posibles.

El segundo grupo con 2 pruebas está compuesto por Avira, ESET y F-Secure. Ninguno de estos productos detectó al atacante en los 20 escenarios. Ya aquí estos paquetes perdieron importantes puntos. F-Secure alcanzó al final 63 de los 70 puntos posibles; ESET 62. Avira no detectó al atacante en 3 escenarios y acumuló solo 59 de los 70 puntos posibles.

El tercer grupo con una prueba está constituido por AhnLab, G DATA, K7 Computing y Microsoft. AhnLab, K7 Computing y Microsoft detectaron a los atacantes en los 10 escenarios y consiguieron los 35 puntos. Únicamente el producto de G Data actuó solo en 8 de los 10 escenarios acumulando 28 de los 35 puntos para la puntuación en protección.

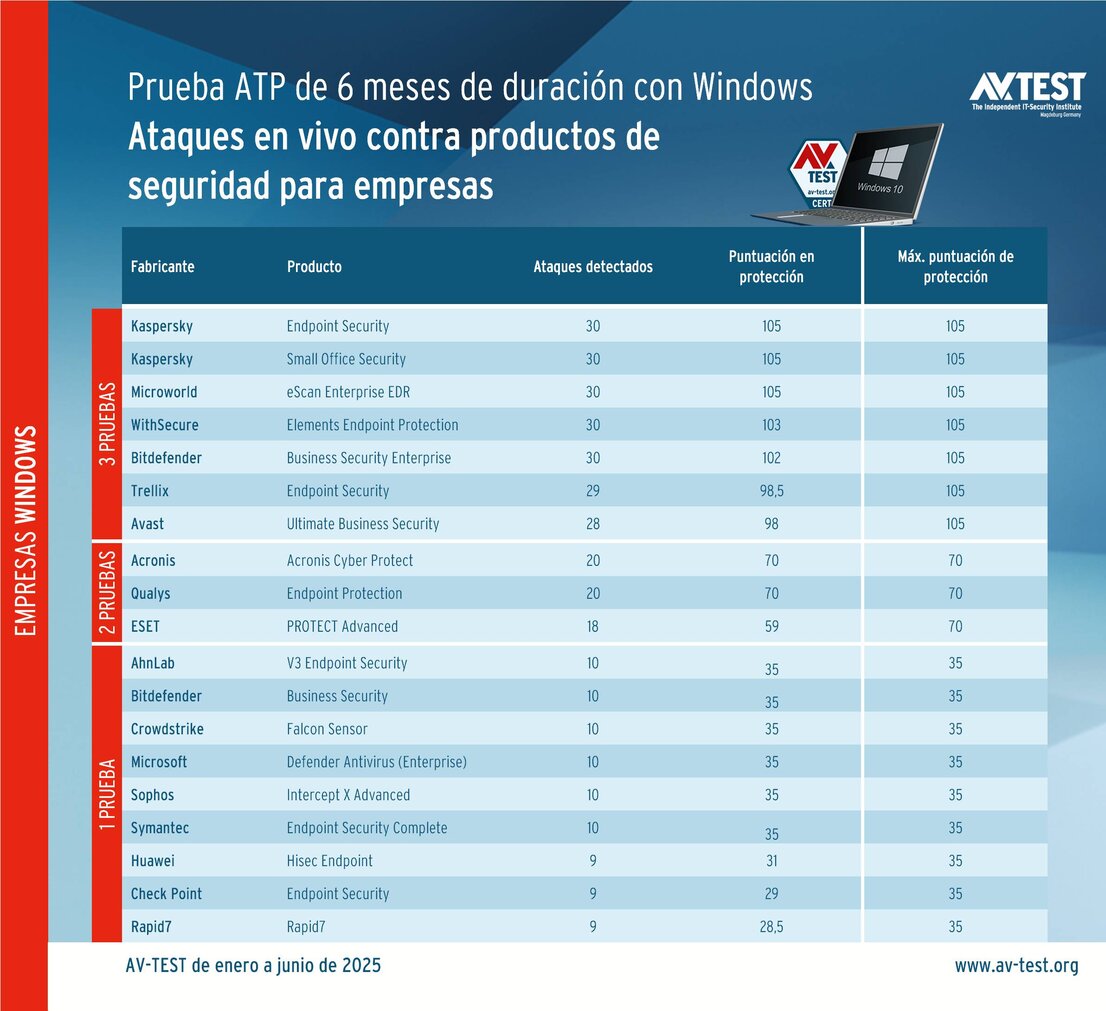

19 productos para empresas en la prueba ATP de larga duración

En la prueba ATP de larga duración para productos de empresa participaron 19 soluciones, la mayoría en 2 o 3 pruebas. Las máximas puntuaciones según el número de pruebas son de 105, 70 y 35 puntos.

El primer grupo con 3 pruebas está formado por 7 soluciones de Avast, Bitdefender, Kaspersky (con 2 versiones), Microworld, Trellix y WithSecure. Tres de estas soluciones para empresas merecieron los 105 puntos máximos: Kaspersky Endpoint Security, Kaspersky Small Office Security y Microworld eScan Enterprise EDR. A escasa distancia quedaron los productos de WithSecure y Bitdefender, que también detectaron 30 ataques y consiguieron 103 y 102 puntos respectivamente.

La solución de Trellix detectó 29 de los 30 ataques, pero perdió puntos importantes debido a más fallos pequeños y se quedó con 98,5 de los 105 puntos posibles. Avast solo detectó 28 ataques, pero consiguió 98 puntos.

El segundo grupo con 2 pruebas contiene solo 3 productos para empresas. Las soluciones de Acronis y Qualys detectaron al atacante en los 20 escenarios y no cometieron ningún fallo. Esto fue recompensado con los 70 puntos máximos para la puntuación en protección. ESET solo detectó a 18 de los 20 agresores y esto le costó muchos puntos. En total, consiguió 59 de los 70 puntos posibles para la puntuación en protección.

El tercer grupo con una prueba es el mayor con 9 soluciones para empresas. En este están representados los productos de AhnLab, Bitdefender, Check Point, Crowdstrike, Huawei, Microsoft, Rapid7, Sophos y Symantec.

Con 10 escenarios detectados y ningún fallo, 6 productos se hicieron merecedores de los 35 puntos máximos para su puntuación en protección: AhnLab, Bitdefender, Crowdstrike, Microsoft, Sophos y Symantec. La solución de Huawei ignoró por completo a uno de los atacantes y se quedó con 31 de los 35 puntos. Check Point y Rapid 7 también detectaron solo a 9 atacantes, pero además cometieron otros pequeños fallos. Solo consiguieron 29 y 28,5 de los 35 puntos posibles.

Prueba ATP de larga duración: mucho más que un resultado

Las pruebas ATP normales que se realizan cada 2 meses ya aportan valiosos resultados sobre los paquetes y soluciones de seguridad mediante ataques reales. La prueba de larga duración da una imagen todavía más clara del verdadero rendimiento de las soluciones de seguridad frente a ataques reales.

El grupo más interesante es el que participó en 3 pruebas. Este demuestra que los productos para usuarios privados de McAfee, Kaspersky y Bitdefender hacen bien su trabajo también en una prueba de larga duración. McAfee destaca especialmente con 105 de los 105 puntos posibles.

El panorama es similar en el grupo de las soluciones para empresas con 3 pruebas. Tres de los productos consiguieron los 105 puntos máximos: las dos soluciones de Kaspersky y el producto de Microworld. Pero también WithSecure y Bitdefender hicieron una buena labor en la prueba con 103 y 102 puntos en la puntuación de protección.

La serie de 2 pruebas es también interesante, pero sus resultados dicen menos. De los productos para usuarios privados, ninguno pudo defender el sistema en todos los 20 escenarios de ataque. De las soluciones para empresas al menos sí que 2 de las 3 soluciones examinadas lo consiguieron. Los paquetes para empresas de Acronis y Qualys detuvieron al atacante en los 20 escenarios y obtuvieron los 70 puntos posibles para la puntuación en protección.

Las pruebas ATP que han servido de base para la prueba de larga duración son las siguientes: