Aktuelle Nachrichten

04. September 2025 | Text: Markus Selinger | Antivirus für Windows

Langzeittest: 32 Schutzlösungen für 6 Monate im ATP-Test unter Windows

Die Reihe der Advanced Threat Protection-Tests zeigt eindrucksvoll, wie effektiv Sicherheitslösungen – sowohl für Privatanwender als auch für Unternehmen – realen Angriffen durch Ransomware oder Infostealer standhalten. Die Einzelergebnisse dieser ATP-Tests bieten bereits eine hohe Aussagekraft. Besonders aufschlussreich wird es jedoch, wenn man die Resultate über einen längeren Zeitraum hinweg betrachtet: Im Dauertest wird deutlich, welche Schutzlösung sich durch eine konstant starke Abwehrleistung auszeichnet. Der über sechs Monate durchgeführte Langzeittest unter dem nach wie vor meistgenutzten Windows 10 hält einige Überraschungen bereit – und bestätigt manches, was Experten bereits vermuteten.

32 Produkte im ATP-Langzeittest:

Im erweiterten Test zeigen viele Produkte, wie gut sie auf Dauer schützen

Wenn es um die Anschaffung einer neuen Schutzlösung geht, dann achten Verantwortliche in Unternehmen genauso auf verlässliche Testdaten wie private Nutzer. Der aktuelle ATP-Dauertest von 32 Produkten unter Windows ist deshalb eine wertvolle Quelle für unumstößliche Testdaten. Er liefert ein gutes Bild zu sehr vielen am Markt vorhandenen Schutzlösungen. Die Testwerte ermittelte das Labor von AV-TEST von Januar bis inklusive Juni 2025. Sehr viele Produkte nahmen an allen 3 Tests teil, andere nur an 2 oder einem. Dennoch lassen sich so die Produkte gut miteinander vergleichen.

Der ATP-Test klärt in bis zu 30 Szenarien, wie gut ein Schutzpaket oder eine Unternehmenslösung einen realen Angriff einer Ransomware oder eines Infostealers abwehrt. Der erweiterte Test beginnt mit der Erkennung der Malware. Aber das ist nur der erste Schritt. Denn auch nach einer Nichterkennung verfügen die Schutzlösungen über weitere Module, mit denen sie einen Angreifer in weiteren Schritten noch aufhalten und liquidieren. Alle diese Vorgänge dokumentiert das Labor und weist sie in den Ergebnissen aus.

32 Produkte mit realen Angriffsszenarien konfrontiert

Da der ATP-Test prüft, wie sich die Produkte bei realen Angriffen verhalten, nutzen die Tester im Labor sogenannte Angriffsszenarien. Denn bei einer echten Attacke landet die Malware nicht einfach beim Erkennungsmodul einer Schutz-Software. Vielmehr verstecken sich die Angreifer in einem komprimierten Anhang einer E-Mail und nutzen dann verschiedene Angriffstechniken, um den Windows-Schutz zu umgehen. Oft tarnt sich die Malware als legaler Windows-Prozess oder versucht andere Schlupflöcher zu nutzen.

Die folgenden Techniken wurden in den Tests im Labor verwendet oder auch kombiniert.

UAC Bypass: Die Benutzerkontensteuerung (User Account Control, UAC) ist eine Sicherheitsfunktion von Windows, die das Betriebssystem vor unbefugten Änderungen schützen soll. Angreifer können den UAC-Mechanismus umgehen, um ihre Rechte zu erweitern und Aufgaben auszuführen. In den Tests wird eine UAC-Umgehung implementiert, indem die IFileOperation COM-Schnittstelle missbraucht wird. So lassen sich Dateien mit erhöhten Rechten kopieren oder verschieben, ohne dass eine UAC-Eingabeaufforderung angezeigt wird. Die Methode funktioniert, indem ein Prozess gestartet wird, der bereits über erhöhte Rechte verfügt (ein Prozess mit einer Auto-Elevate-Funktion), wie etwa das Windows-Dienstprogramm mmc.exe. Infolgedessen wird die bösartige DLL in einen erhöhten Prozess geladen. So kann die Malware entweder direkt aktiv werden oder einen eigenen Windows-Dienst mit hohen Rechten installieren – ohne dass der Nutzer etwas davon merkt.

MSBuild (Microsoft Build Engine): Das Windows-Tool gehört zum .NET Framework und Visual Studio. Mit seiner Hilfe lassen sich aus Projektdateien (.proj, .csproj usw.) ausführbare Anwendungen erstellen (kompilieren). Angreifer fügen allerdings gefährlichen Code in eine Projektdatei ein und bieten diese zum Kompilieren durch den Anwender an. Bei diesem Vorgang wird der gefährliche Code als dateilose Malware im Arbeitsspeicher ausgeführt und kann so Schutzmaßnahmen umgehen, da MSBuild als vertrauenswürdige Anwendung gilt.

In LNK-Datei versteckter Code: In einer harmlosen wirkenden Verknüpfungsdatei (.LNK) versteckt sich bösartiger Code, der via Windows-eigener PowerShell extrahiert wird. Dann lädt der Code Ransomware und Infostealer auf das Windows-System und führt sie aus.

32 Schutzprodukte im erweiterten ATP-Test

Alle Schutzprodukte haben an 1, 2 oder 3 erweiterten ATP-Tests teilgenommen. Jeder Test wird innerhalb von 2 Monaten durchgeführt. Somit haben einige der Produkte volle 6 Monate an den Tests teilgenommen. Die Tabelle zeigt schnell, welches Produkt in wie vielen Tests geprüft wurde. Der maximale Schutz-Score verändert sich damit natürlich. In jedem Test lassen sich bis zu 35 Punkte erreichen – bei 3 Tests also maximal 105 Punkte, sonst 70 oder 35 Punkte.

Die Ergebnisse dokumentieren die Tester in einer Matrix nach dem MITRE ATT&CK-Standard. Diese wird international in professionellen Überprüfungen verwendet. Damit ist sichergestellt, dass die Tests in allen Schritten exakt nachvollziehbar sind.

Je nach Anzahl absolvierter Tests variiert die maximal mögliche Punktzahl. In jedem Test gibt es 10 Szenarien. In je 5 Szenarien greift eine Ransomware oder ein Infostealer an. Für jede abgewehrte Ransomware gibt es bis zu 3 Punkte und pro Infostealer bis zu 4 Punkte. Ist ein Produkt in allen Szenarien erfolgreich, erhält es 15 plus 20 Punkte und sammelt so 35 Punkte in seinem Schutz-Score. Durch kleine Fehler oder durch eine nur teilweise Abwehr kommt es auch zu halben Punkten.

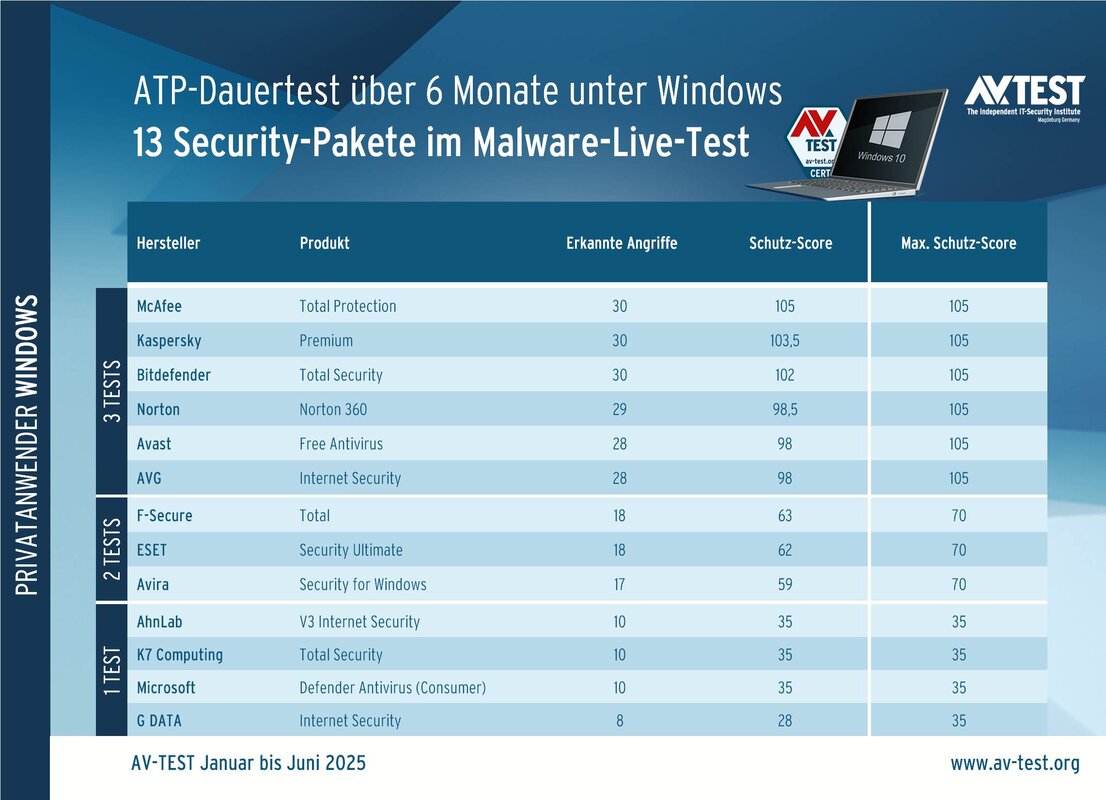

13 Privatanwender-Produkte im ATP-Dauertest

In der Tabelle finden sich die Ergebnisse zum ATP-Dauertest der 13 Privatanwender-Produkte. Im oberen Bereich stehen die Produkte mit 3 Tests in der Auswertung. Darunter folgen die Produkte mit 2 Tests und einem Test.

Die erste Gruppe mit 3 Tests bilden die Produkte von Avast, AVG, Bitdefender, Kaspersky, McAfee und Norton. An der Spitze der Produkte mit 3 Tests steht McAfee Total Protection mit 105 von 105 möglichen Punkten. Ganz knapp dahinter folgen Kaspersky Premium mit 103,5 Punkten und Bitdefender Total Security mit 102 Punkten. Sie alle erkennen in den 30 Szenarien alle Angreifer, aber Kaspersky und Bitdefender machen kleine Fehler und verlieren minimal Punkte.

Ebenfalls noch gute Werte liefern Norton, Avast und AVG. Sie haben in einem oder zwei Szenarien Erkennungsprobleme und verlieren diese Punkte. Auch in weiteren Schritten gibt es kleinere Probleme, die zum Punktabzug führen. Am Ende kommt Norton auf 98,5 Punkte, Avast und AVG jeweils auf 98 Punkte von maximal möglichen 105 Punkten.

Die zweite Gruppe mit 2 Tests besteht aus Avira, ESET und F-Secure. Keines der Produkte erkennt in allen 20 Szenarien die Angreifer. Bereits an dieser Stelle verlieren die Pakete wichtige Punkte. F-Secure erreicht 63 von 70 möglichen Punkten – ESET noch 62 Punkte. Avira erkennt in 3 Szenarien die Angreifer nicht und verbucht so nur noch 59 von 70 möglichen Zählern.

Die dritte Gruppe mit einem Test stellen AhnLab, G DATA, K7 Computing und Microsoft. AhnLab, K7 Computing und Microsoft erkennen in allen 10 Szenarien die Angreifer und erzielen die vollen 35 Punkte. Nur das Produkt von G Data wird lediglich in 8 von 10 Szenarien aktiv und sammelt somit nur 28 der 35 Punkte für den Schutz-Score.

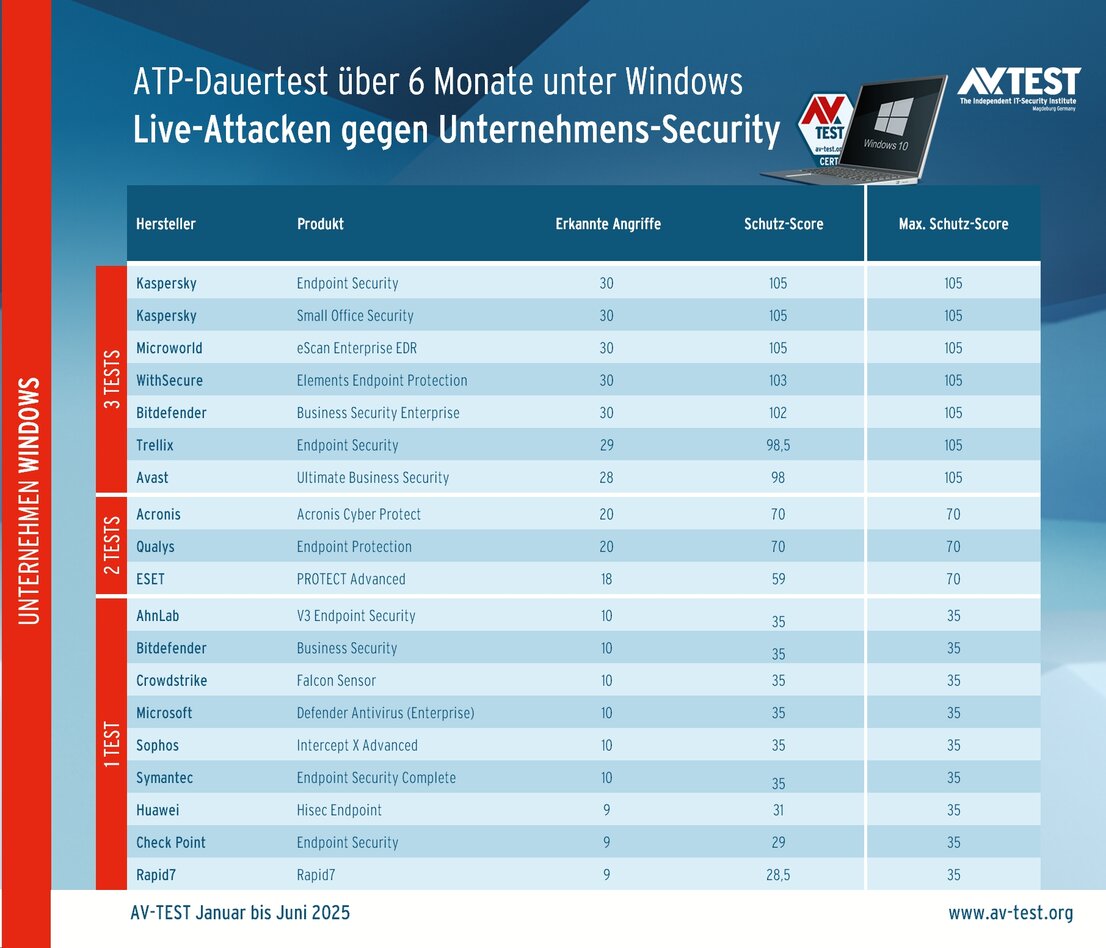

19 Unternehmens-Produkte im ATP-Dauertest

An der ATP-Langzeituntersuchung der Unternehmensprodukte beteiligen sich 19 Lösungen, die Mehrheit in 2 oder 3 Tests. Die maximalen Schutz-Scores liegen auch hier je nach Anzahl der Test bei 105, 70 oder 35 Punkten.

Die erste Gruppe mit 3 Tests bilden die 7 Lösungen von Avast, Bitdefender, Kaspersky (mit 2 Versionen), Microworld, Trellix und WithSecure. Gleich drei Unternehmenslösungen verdienen sich die maximalen 105 Punkte: Kaspersky Endpoint Security, Kaspersky Small Office Security und Microworld eScan Enterprise EDR. Knapp dahinter liegen mit ebenfalls je 30 erkannten Angriffen die Produkte von WithSecure und Bitdefender mit 103 bzw. 102 Punkten.

Die Lösung von Trellix erkennt 29 von 30 Angriffen, verliert durch weitere kleine Fehler wichtige Punkte und kommt so auf 98,5 von 105 Punkten. Avast erkennt zwar nur 28 Angriffe, sammelt aber noch 98 Punkte.

Die zweite Gruppe mit 2 Tests besteht nur aus 3 Produkten für Unternehmen. Die Lösungen von Acronis und Qualys erkennen in allen 20 Szenarien die Angreifer und machen keine weiteren Fehler. Diese Leistung wird mit den maximalen 70 Punkten im Schutz-Score belohnt. ESET kommt nur auf 18 von 20 erkannten Angreifern und verliert so viele Punkte. Am Ende stehen nur noch 59 von 70 Punkten im Schutz-Score.

Die dritte Gruppe mit einem Test ist mit 9 Lösungen für Unternehmen die größte. Vertreten sind hier Produkte von AhnLab, Bitdefender, Check Point, Crowdstrike, Huawei, Microsoft, Rapid7, Sophos und Symantec.

Mit 10 erkannten Angriffen und ohne weitere Fehler verdienen sich gleich 6 Produkte die vollen 35 Punkte für ihren Schutz-Score: AhnLab, Bitdefender, Crowdstrike, Microsoft, Sophos und Symantec. Die Lösung von Huawei verpasst einen Angreifer völlig und es bleiben 31 der 35 Punkte. Check Point und Rapid 7 erkennen ebenfalls nur 9 Angreifer, machen aber zusätzlich noch kleine Fehler. Sie kommen somit auf 29 bzw. 28,5 von 35 Punkten.

ATP-Dauertest: Mehr als nur ein Ergebnis

Bereits die normalen, alle 2 Monate stattfindenden ATP-Tests liefern wertvolle Testergebnisse zu Security-Paketen und Lösungen bei realen Angriffen. Der Langzeittest zeichnet ein noch klareres Bild, was Schutzlösungen bei realen Angriffen wirklich leisten.

Am interessantesten ist die Gruppe mit 3 Tests. Sie zeigt, dass die Produkte für private Anwender von McAfee, Kaspersky und Bitdefender auch in einem Langzeittest einen richtig guten Job machen. McAfee muss man mit seinen 105 von 105 möglichen Punkten besonders hervorheben.

Ein ähnliches Bild zeigt die Gruppe der Unternehmenslösungen mit 3 Tests. Dort erreichen gleich drei Produkte das Maximum von 105 Punkten: beide Lösungen von Kaspersky und das Produkt von Microworld. Aber auch WithSecure und Bitdefender sind stark in den Tests mit ihren 103 bzw. 102 Punkten im Schutz-Score.

Die Testreihe mit 2 Tests ist zwar auch interessant, aber etwas schwächer in der Aussage. Bei den Produkten für private Anwender kann kein Produkt alle 20 Angriffsszenarien abwehren. Bei den Unternehmenslösungen sind es zumindest 2 der 3 geprüften Lösungen. Die Unternehmenspakete von Acronis und Qualys wehren die Angreifer in allen 20 Szenarien ab und erhalten die möglichen 70 Punkte für ihren Schutz-Score.

Die dem Dauertest zugrunde liegenden ATP-Untersuchen sind folgende: